Korábbi blog postomban megnéztük, hogy a WiFi mennyire biztonságos, most egy kicsit ránézünk az open source okosotthon központokra, mégis mit látnak belőlünk az internet irányából?

Ehhez a shodan.io segítségét veszem igénybe. Ez a rendszer úgy működik, mint a google, csak nem weblapokon keresgél, hanem az interneten elérhető eszközök szolgáltatásait tartja nyilván és azok sérülékenységeit (nagy vonalakban ezt csinálja). Kereshetünk konkrét IP címre is, ha mondjuk a saját címünket szeretnénk megnézni, hogy mit lát rólunk. Azért jó itt keresgélni, mert ez egy passzív vizsgálat, nem kell (és nem is tettem meg), hogy bárki rendszerét direkt módon elérjem. A kereséseket nem bonyolítom el, végülis most arra vagyok kíváncsi, amelyik központok "hirdetik" magukról a nevüket, így mondjuk az én rendszerem sem kerül be a találati listába, pedig kinn van a neten, de be van állítva (talán) rendesen.

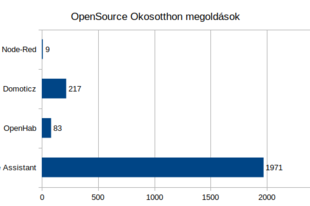

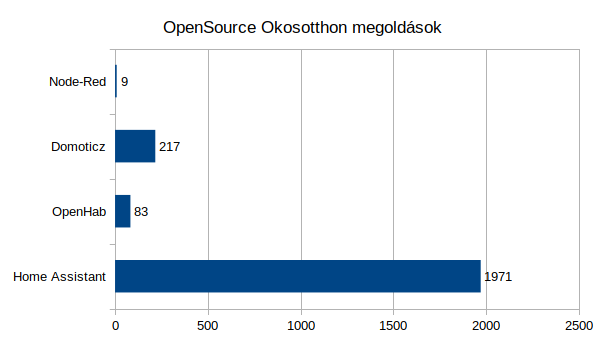

A vizsgálat során (2021.10.20) csak a magyarországi régióban elérhető három legnépszerűbb megoldásra kerestem rá.

A számok alapján úgy tűnik, hogy a Home Assistant megoldását szeretjük használni vagy annak az elérését engedélyezzük az internet felől vagy kevésbé védjük.

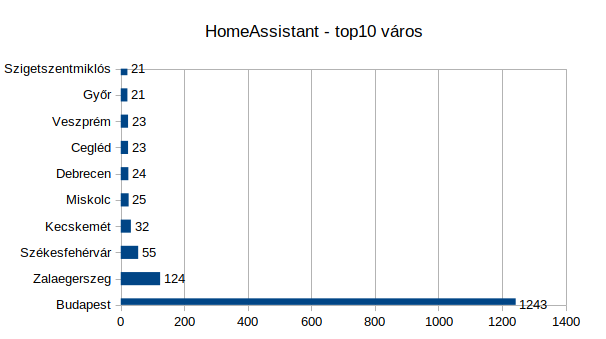

A Home Assistant rendszerét a shodan alapján Magyarországon 121 településen használjuk, melynek az eloszlása eléggé Budapestre összpontosul, íme a top 10-es lista:

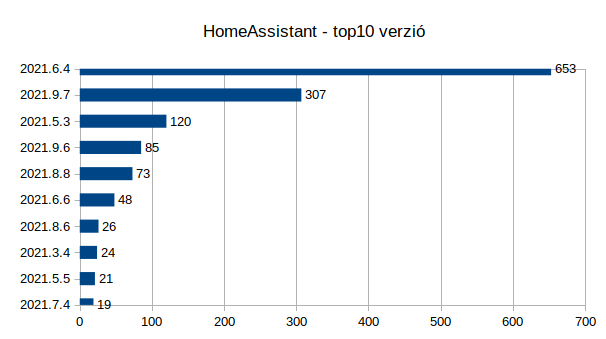

De mennyire figyelünk a frissítésére? Egy alkalmazás frissítési csomagja nem csak új funkciókat hoz magával, hanem sérülékenységeket is javítanak velük, így igencsak ajánlott azok telepítése a rendszerünkre, főleg olyan esetben, ha a házunkat bízzuk rá. A megdöbbentő számomra, hogy 82 különböző verzión futó rendszer érhető el a világhálóról. A legtöbb szerencsére elég friss, de vannak évek óta frissítetlen rendszerek is.

A legtöbbet használt tíz szoftver verzió, de ezen a listán is a legfrissebb majd egy hónappal ezelőtti (jelenlegi verzió: 2021.10.6):

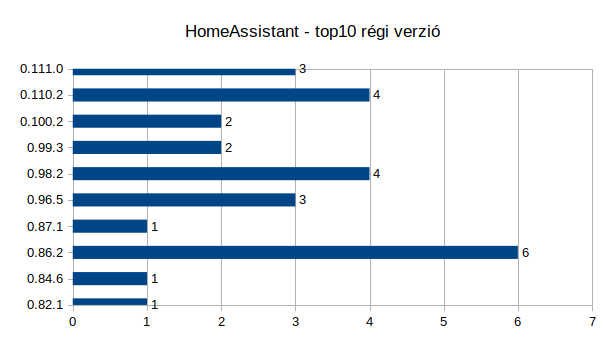

A legrégebbi tíz szoftver verzió, ami még használatban van (ha jól emlékszem, a 0.82-es verzió 2018 novemberi):

A Home Assistant rendszerben is találnak különböző súlyosságú sérülékenységek. Egy ilyen kritikus sérülékenységet fedeztek fel benne év elején, aminek kihasználásával kompromittálható volt a rendszerünk (elég könnyen feltörhető). Akit jobban érdekel és még nem hallott róla, itt utánaolvashat. Egy kis számolgatást követően feltételezhetően 133 olyan rendszer fut most is kis hazánkban, melyek még mindig sérülékenyek erre a támadásra a frissítés hiánya miatt. Szóval biztonság tudatosság terén lenne tere a fejlődésnek a Home Assistantot használóknak.

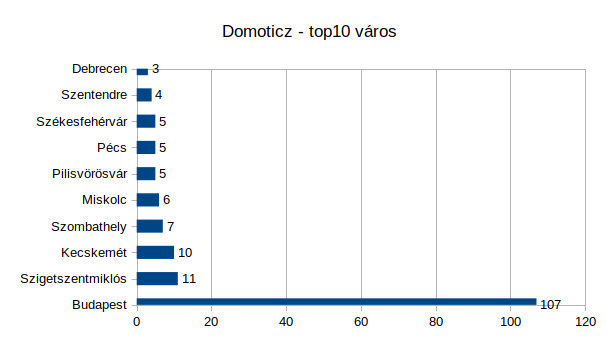

A Domoticz rendszerét a shodan alapján Magyarországon 45 településen használjuk, melynek az eloszlása szintén Budapestre összpontosul, íme a top 10-es lista:

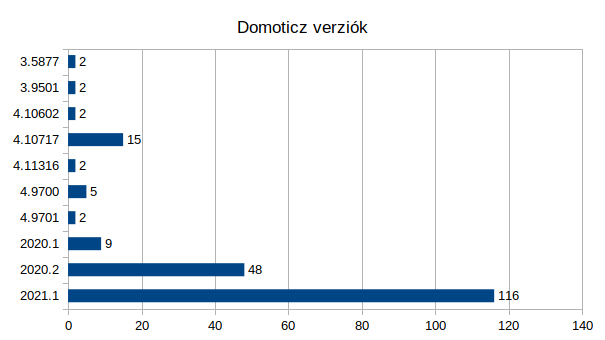

A használatban lévő szoftver verziók terén itt is nagy a szórás, mert a legrégebbi verzió a listában 2016 végén jelent meg (jelenlegi stabil kiadás: 2021.1.13.191).

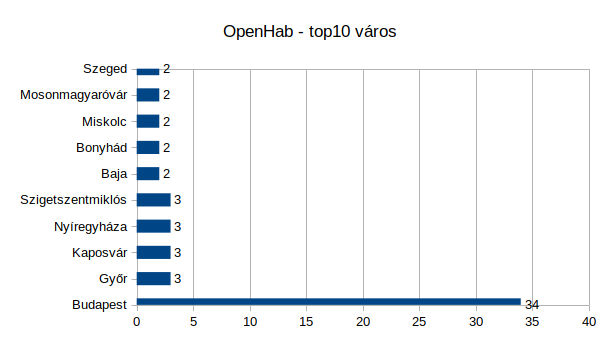

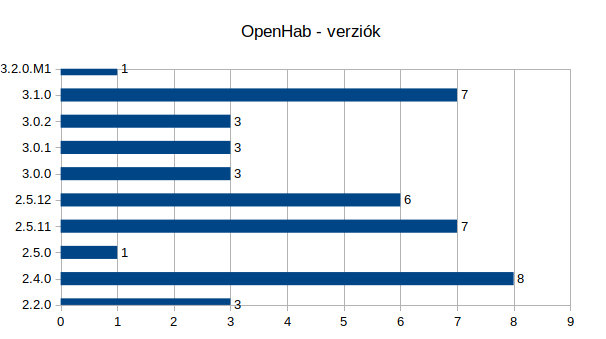

Nézzük akkor az OpenHab megoldást, amit 35 településen használnak, ebből a top 10 település:

Szoftver verziók terén ebből nincs sok, így egy grafikonra felfért az összes, amiből a jelenlegi stabil kiadás a 3.1.0-ás. Azért itt is látszik, hogy a frissítések elmaradnak.

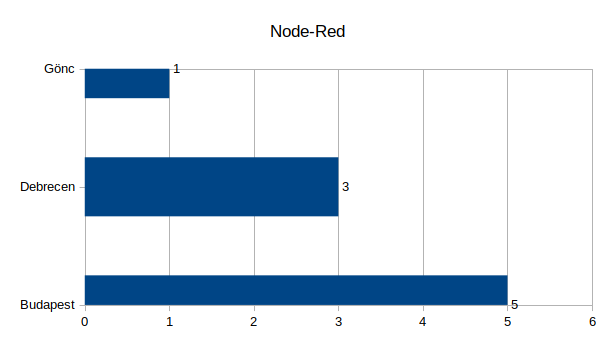

Ha már az első összefoglaló grafikonra felkerült a Node-Red, nézzük, mely településekről merték kirakni a netre:

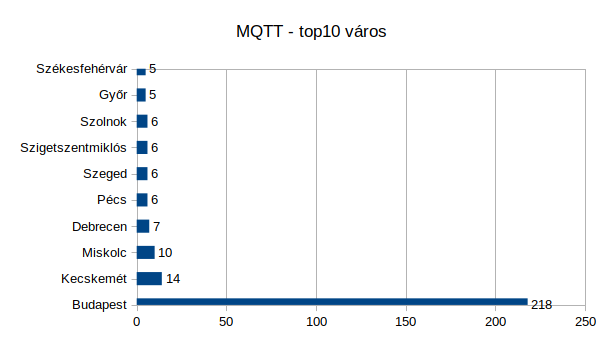

Ezen rendszerekről elmondható, hogy MQTT protokollal jó barátok és sok adatot azon keresztül küldünk be, de nagyon figyelünk arra, hogy a publikus nettől el legyen választva. Persze lehetnek olyan kivételes esetek (teszt szerver pl.), amikor elkerülhetetlen a publikus elérés. De végül is mennyi az, ami elérhető? Összesen 398 címről van szó, amelyből a top tízes városlista:

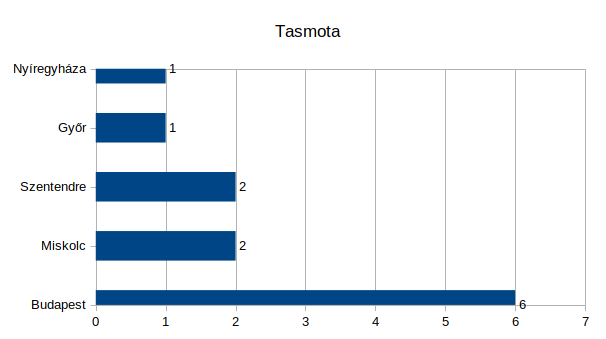

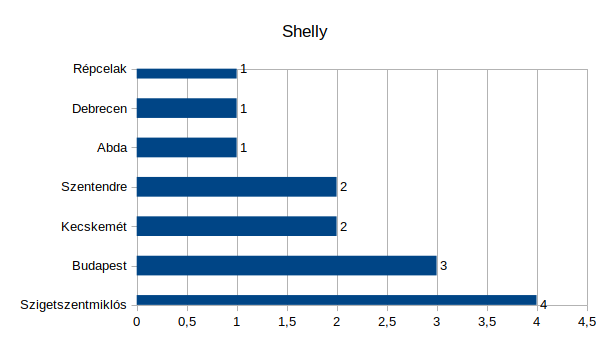

Abból nem lenne probléma, hogy ennyi MQTT protokoll elérhető, hanem az, hogy ezek többsége mosquitto szerver és nincs konfigurálva authentikáció sem. De ne ugorjak ekkorát előre :) Ha már ennyit keresgéltem, kíváncsi voltam, bátor -e valaki annyira, hogy Tasmota firmwarevel kirakjon eszközt a netre vagy épp egy Shelly-t? Mondhatni, a kérdés prózai, szóval itt a városok szerinti eloszlás :)

|

|

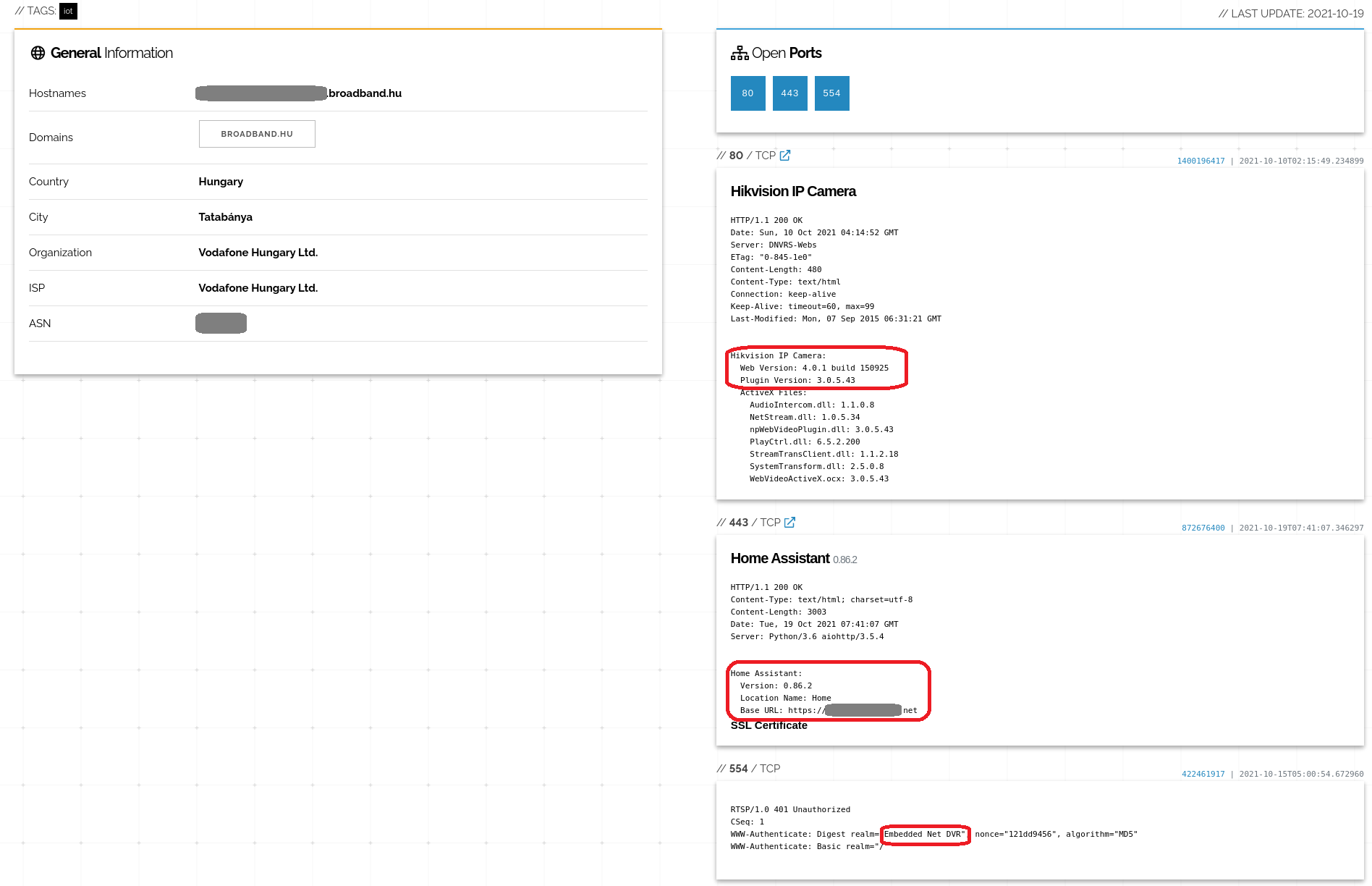

Ebből eddig úgy tűnik, hogy nem figyelünk oda, mit lógatunk ki az internetre, ezért az adott találati listákból találomra válogattam címeket (rendszerenként 10-20) és jobban megnéztem a shodanon belül, hogy milyen portok/szolgáltatások érhetők még el. A biztonsági kameráknál az Alverad Technology Focus Kft. ezt profi módon megvizsgálta. Na, én nem leszek ilyen profi, mert engem csak hobbi szinten érdekel, viszont szeretném felhívni a figyelmet arra, hogy törekedjünk a biztonságra. Először is el kell mondjam, hogy voltak helyesen beállított rendszerek, csak a minimális port mennyisége volt kinyitva és ott is titkosított protokoll volt engedélyezve. Ezt mondjuk vehetjük fő szabálynak, hogy csak a minimális, szükséges portokat nyissuk ki a hálózatunk felé.

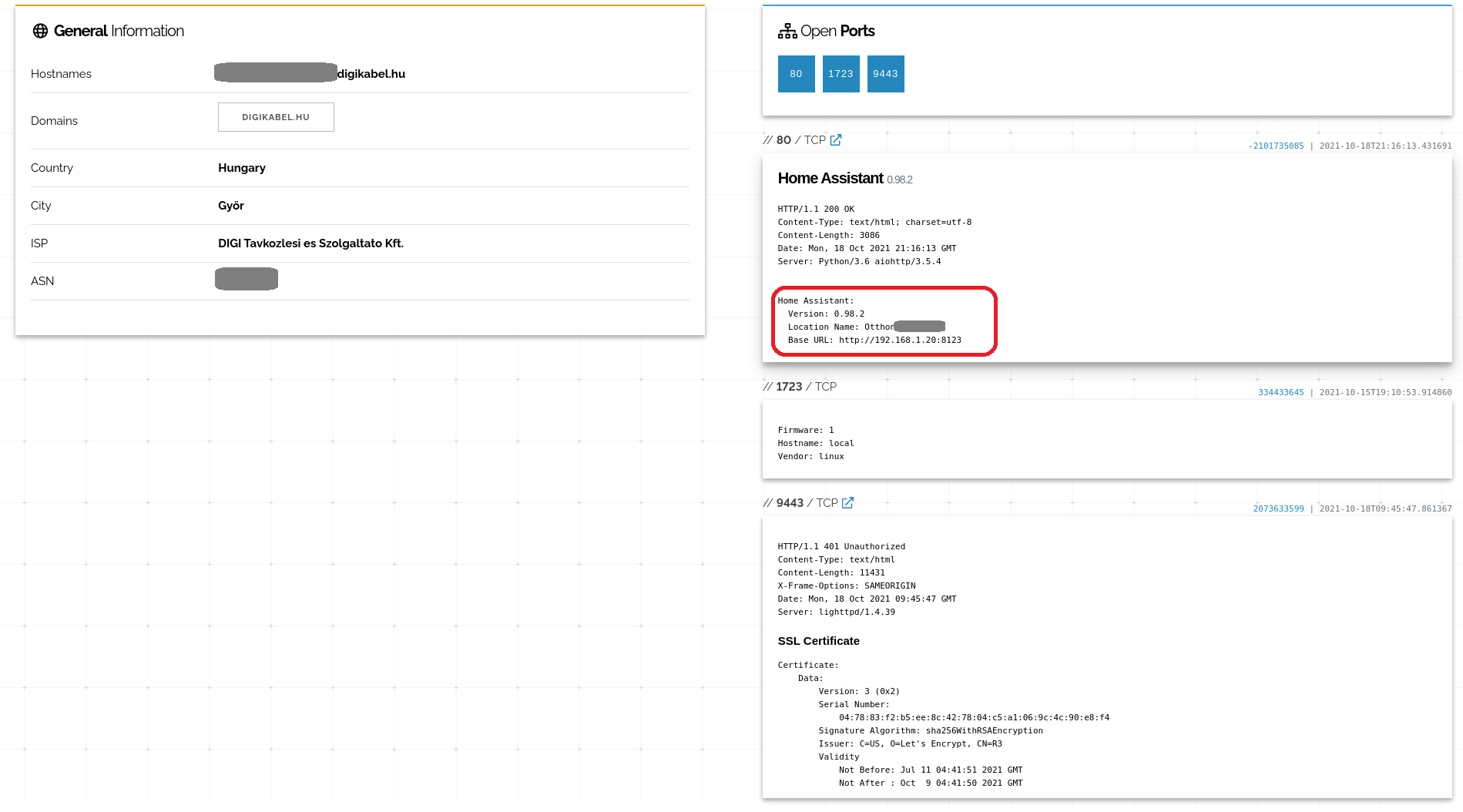

A fenti példában tényleg csak a szükséges port mennyisége van nyitva, de arra is figyeljünk, hogy titkosított protokollt használjunk. http helyett https a megfelelő, mert a http kommunikáció lehallgatásával az azon átadott adatok úgy olvashatóak, mint egy szöveges dokumentum.

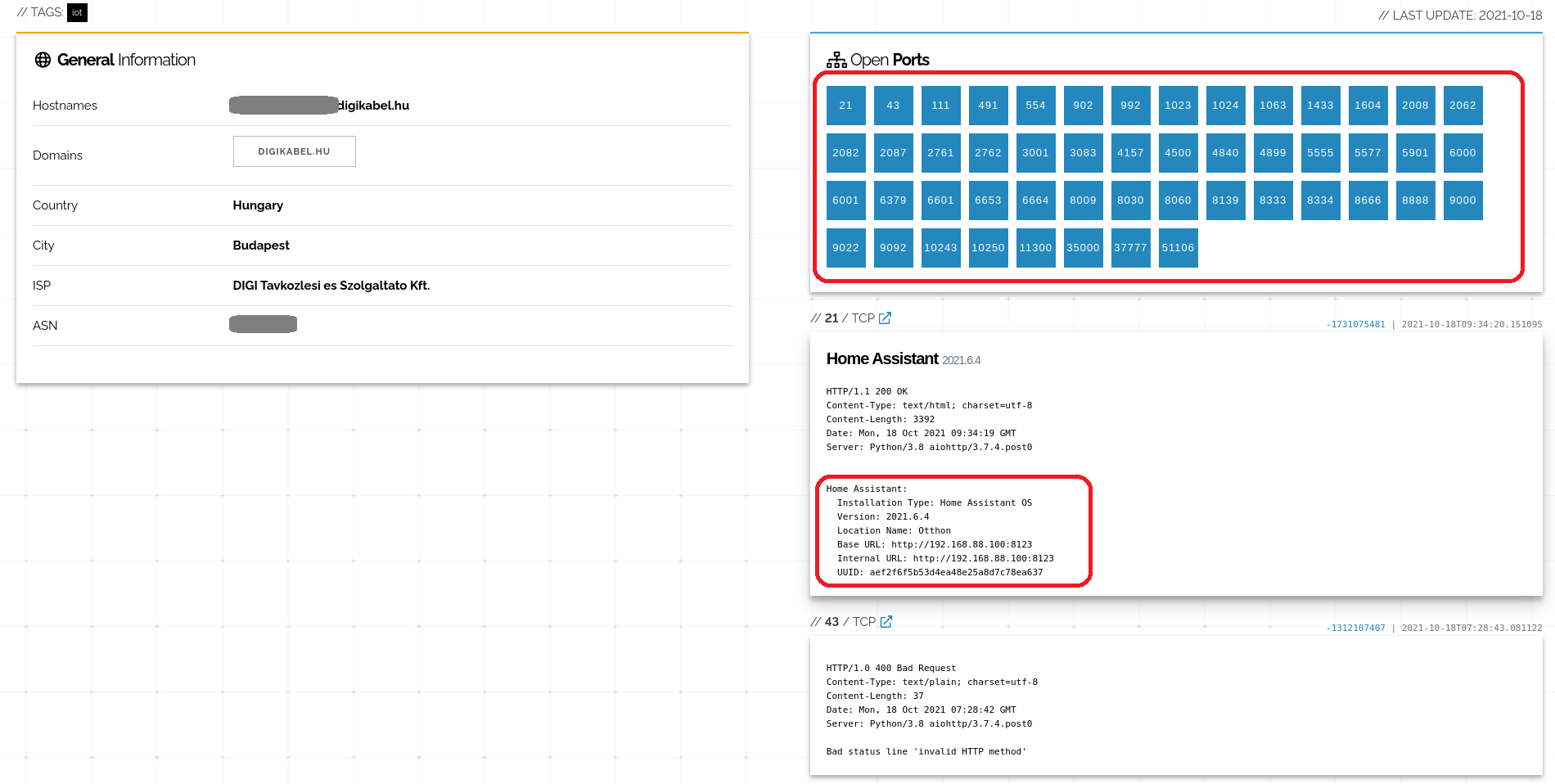

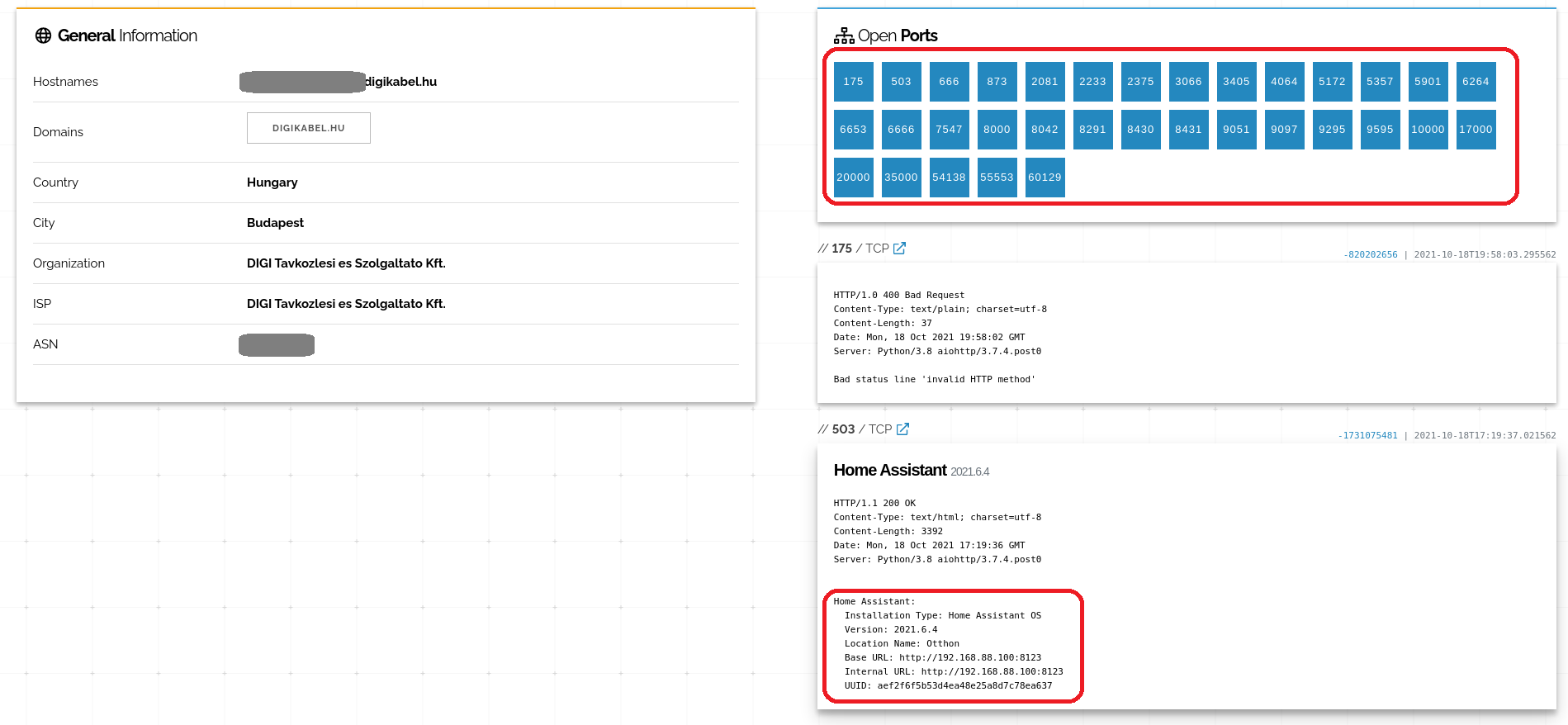

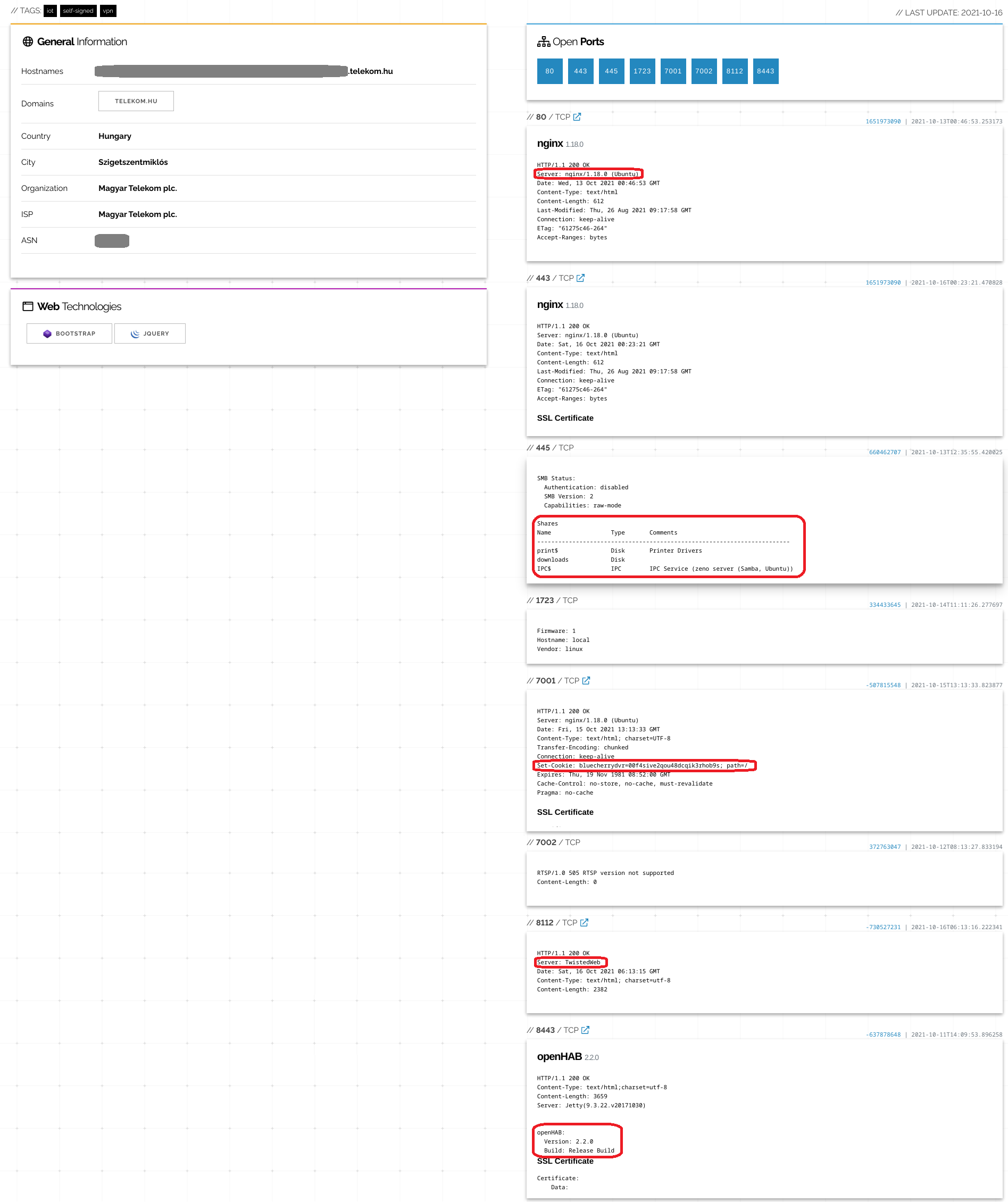

Elég sokan voltak a nyitott port halmozók, amiről lehet, a rendszer tulajdonosai sem tudnak. Ezért érdemes néha felnézni a shodanra és megnézni, milyen portok vannak nyitva a rendszerünk felé, majd a szükségteleneket zárjuk be.

A kamerák, mint fentebb hivatkoztam az Alverad tanulmányára, elég sebezhető pontok, de nem mindenki gondolja így vagy nem is tud róla. Ha meg a kamera kinn van, akkor miért ne tegyük ki mellé a hálózati DVR-t is?

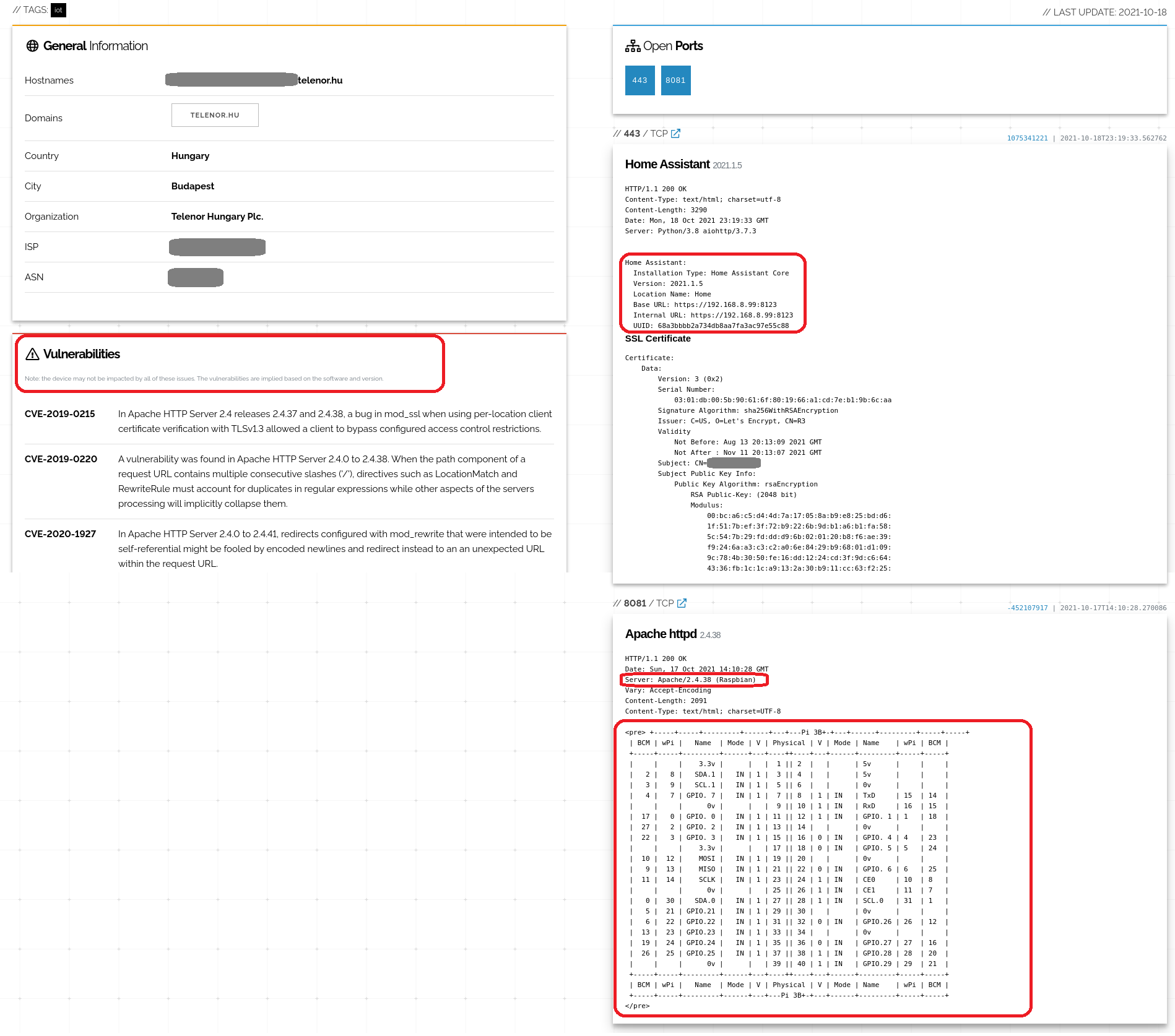

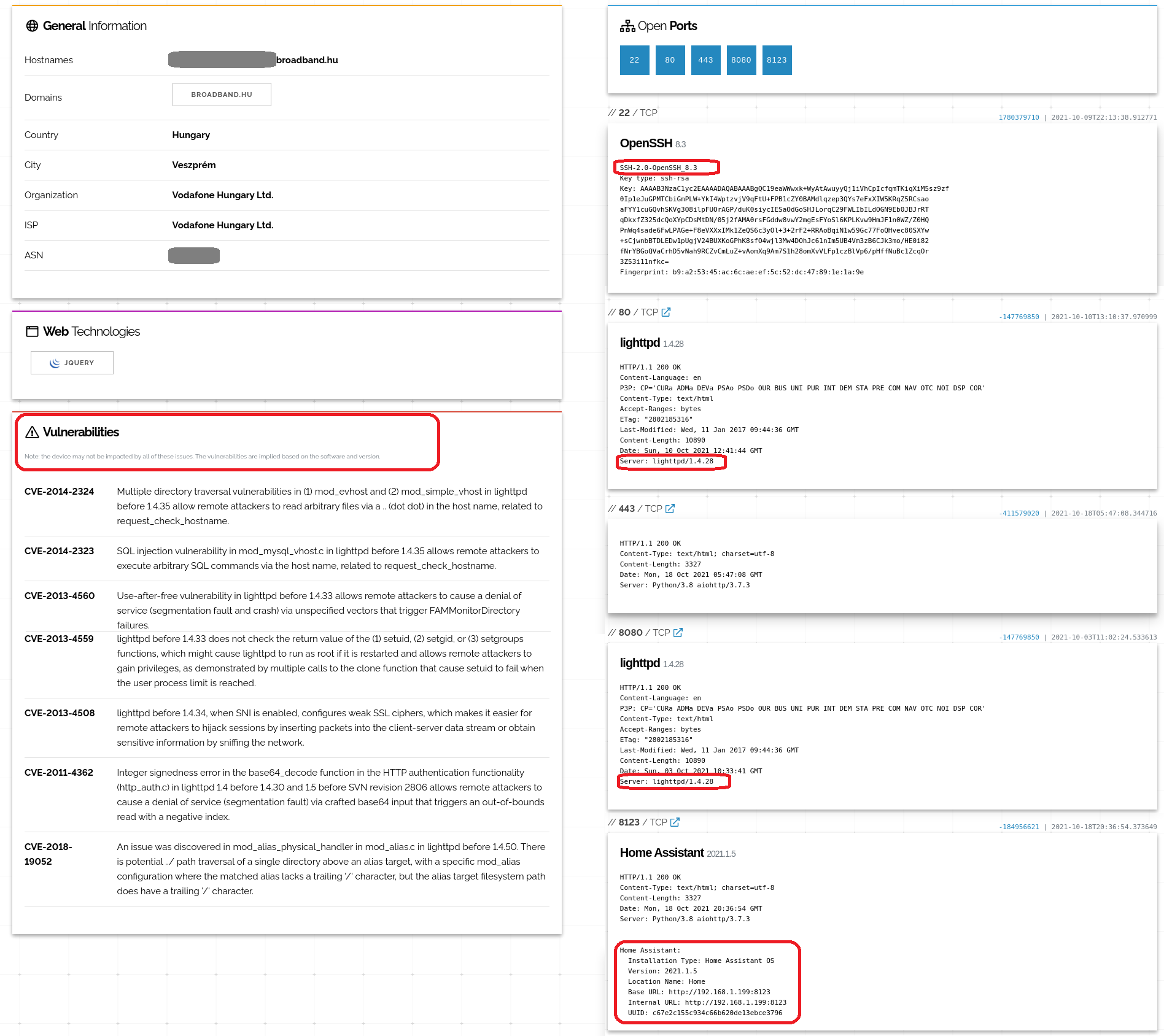

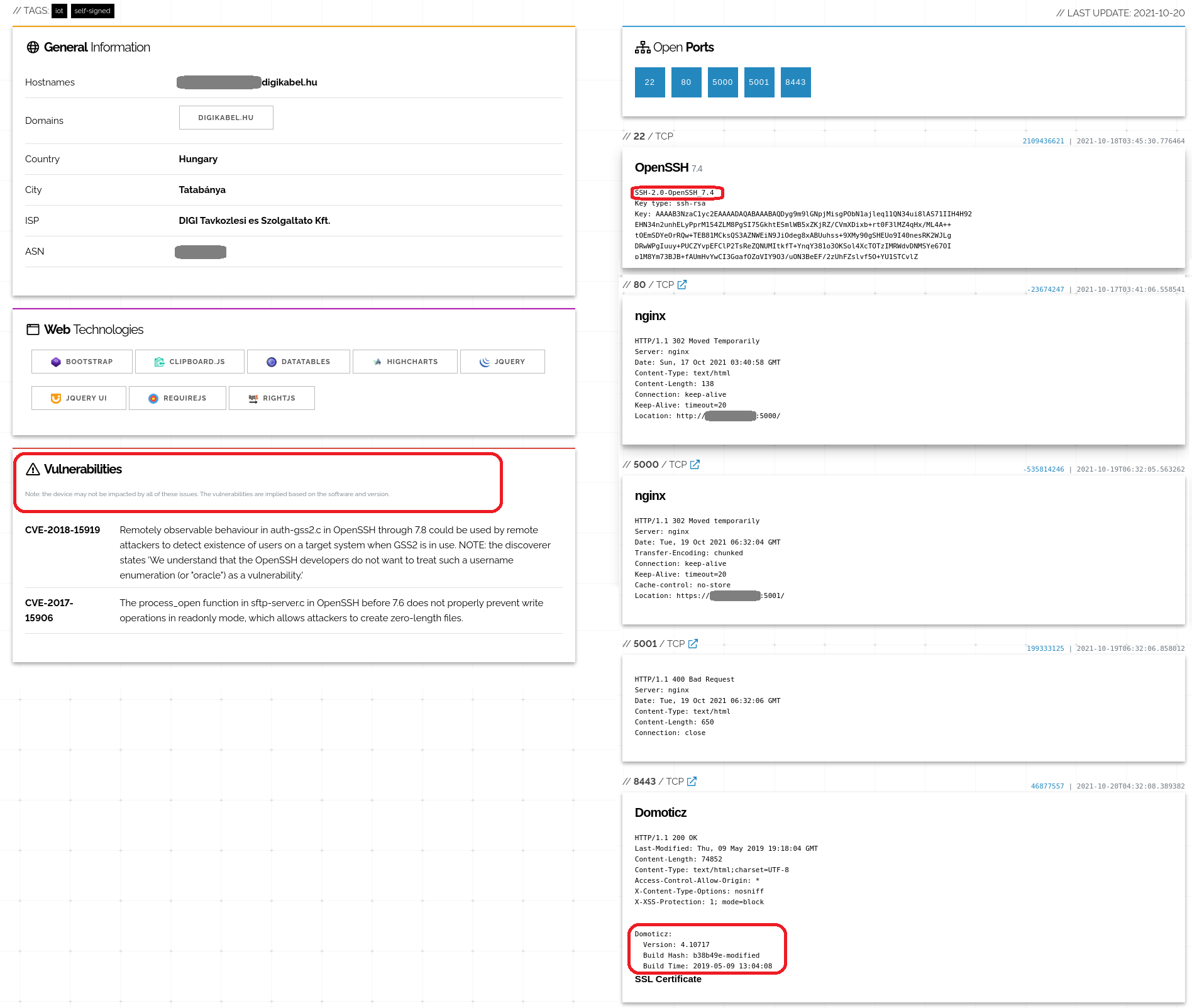

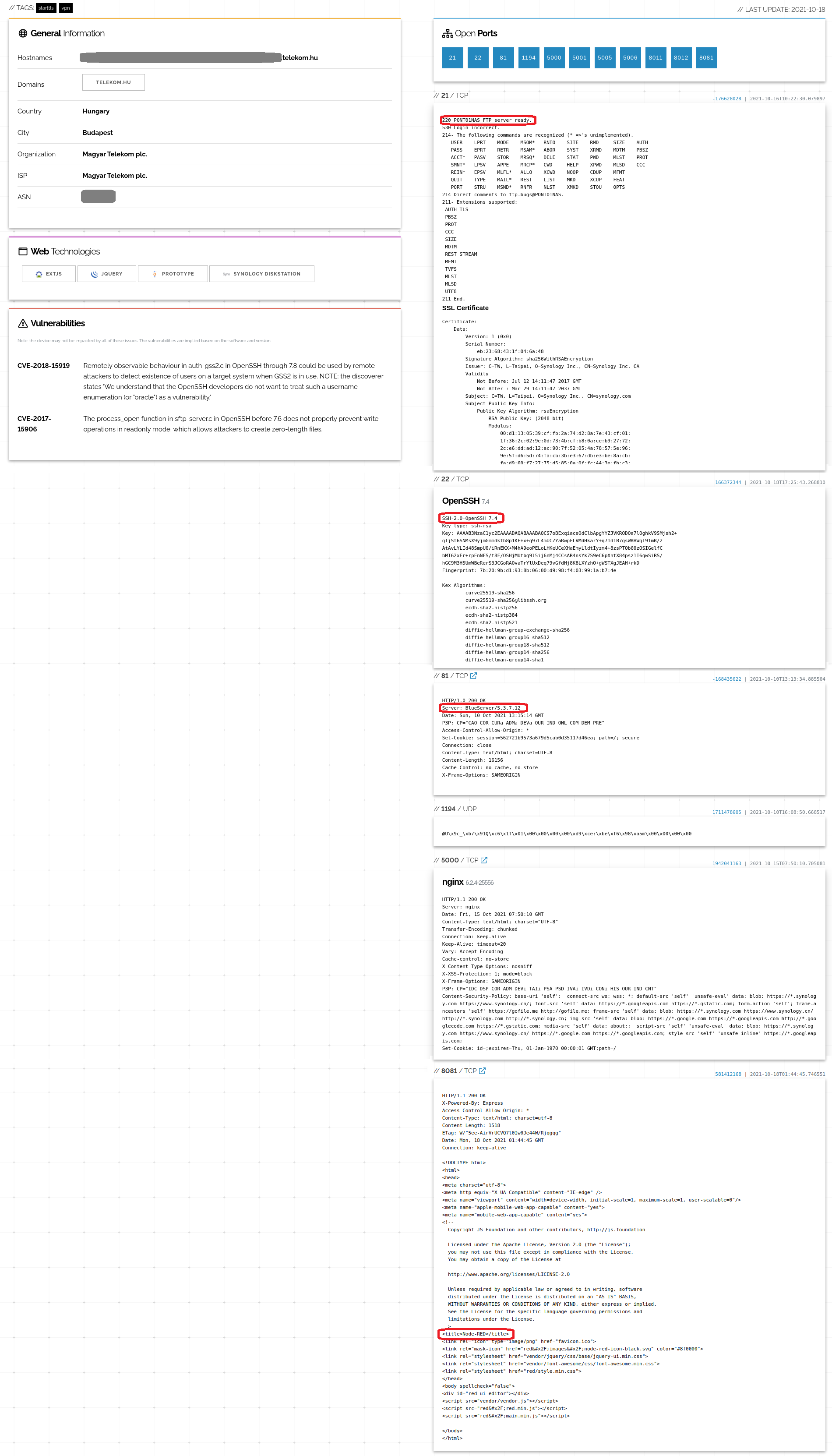

Aztán vannak ugye az egyedi weblapok, melyeket saját használatra hozunk létre, nem foglalkozva a bejelentkezési és hasonló biztonsági funkciókkal, aztán végül valahogy elérhetővé válnak a net felől. A shodan a header információkat felhasználva megnézi, hogy van -e valami sebezhetősége a talált szoftver verziónak. Ha igen, azt is megjeleníti számunkra, hogy javítani tudjuk azokat (a hackereknek pedig segítség, hogy célzott támadást hajtsanak végre). Természetesen a webszerver helyes beállításával kikapcsolható ezeknek az információknak a megjelenítése. Az alábbi példa a two-in-one :)

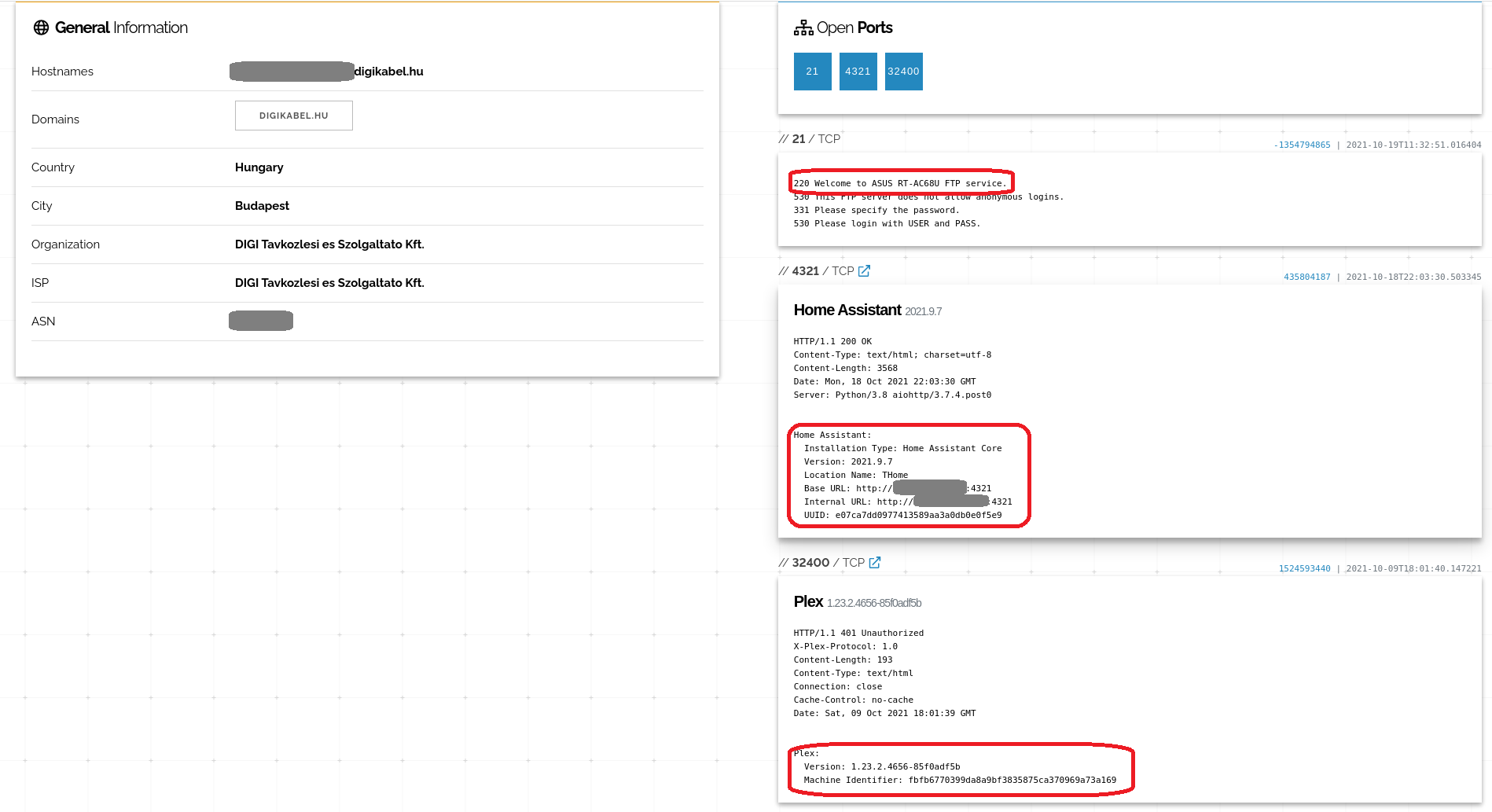

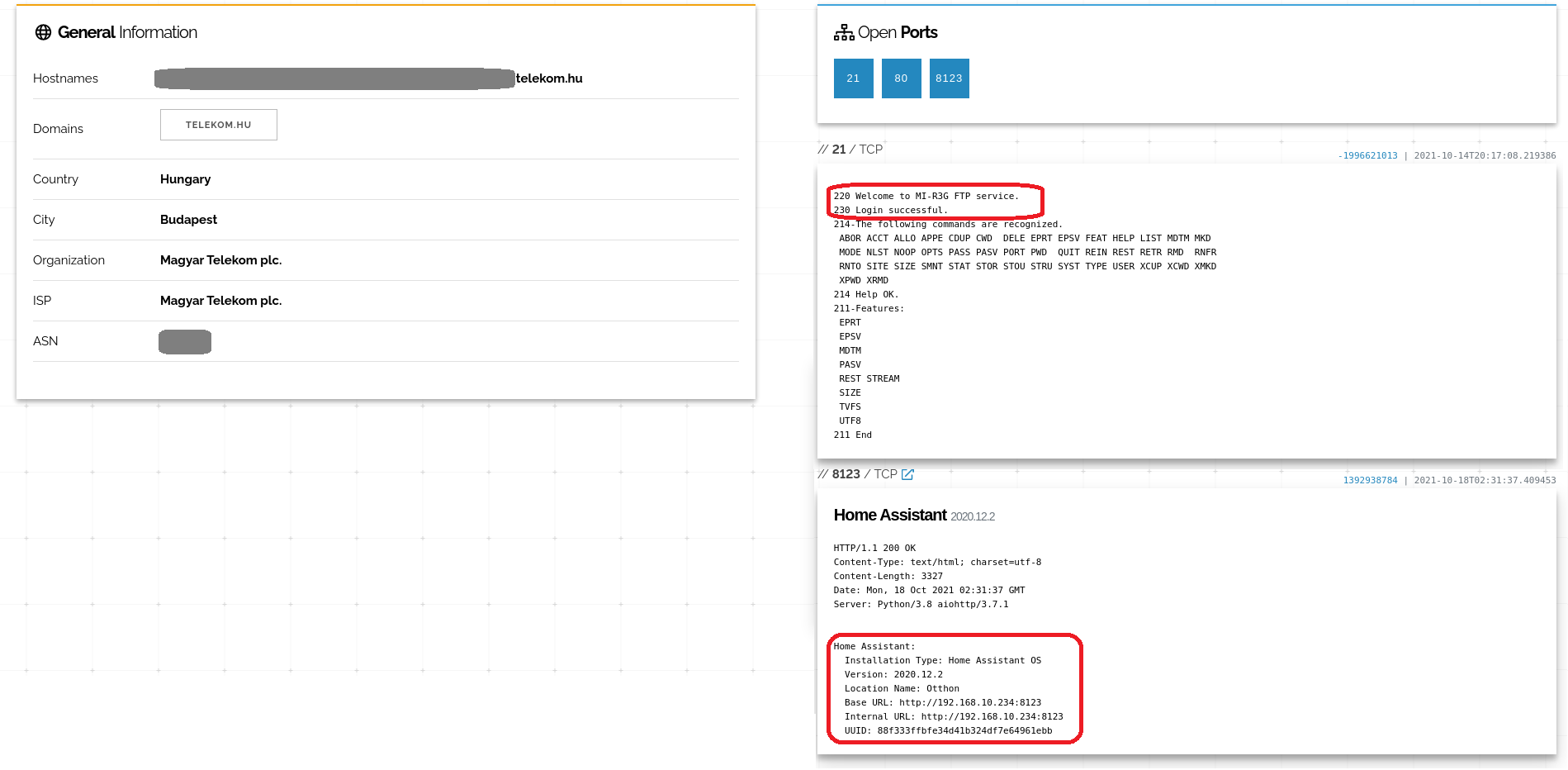

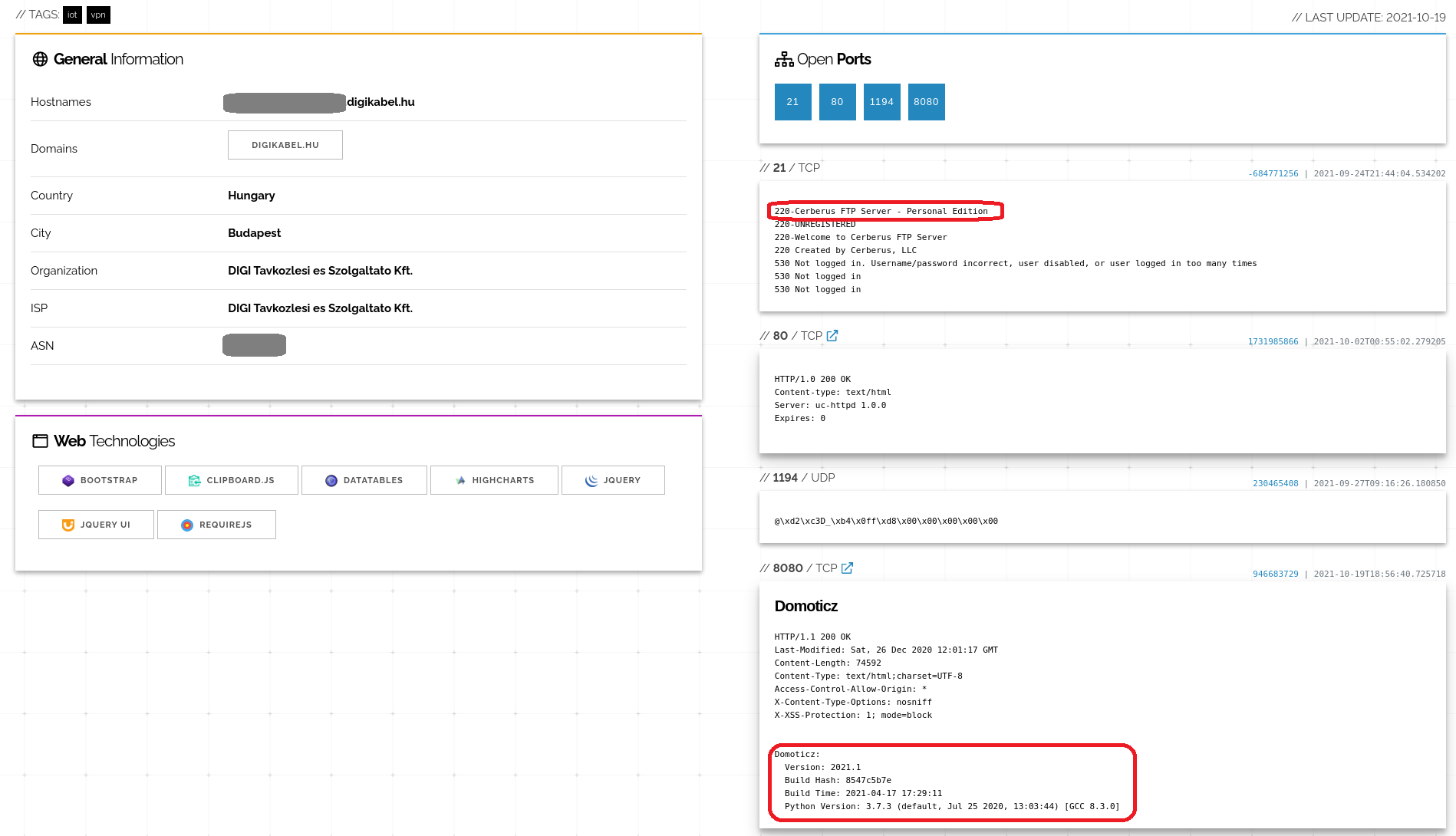

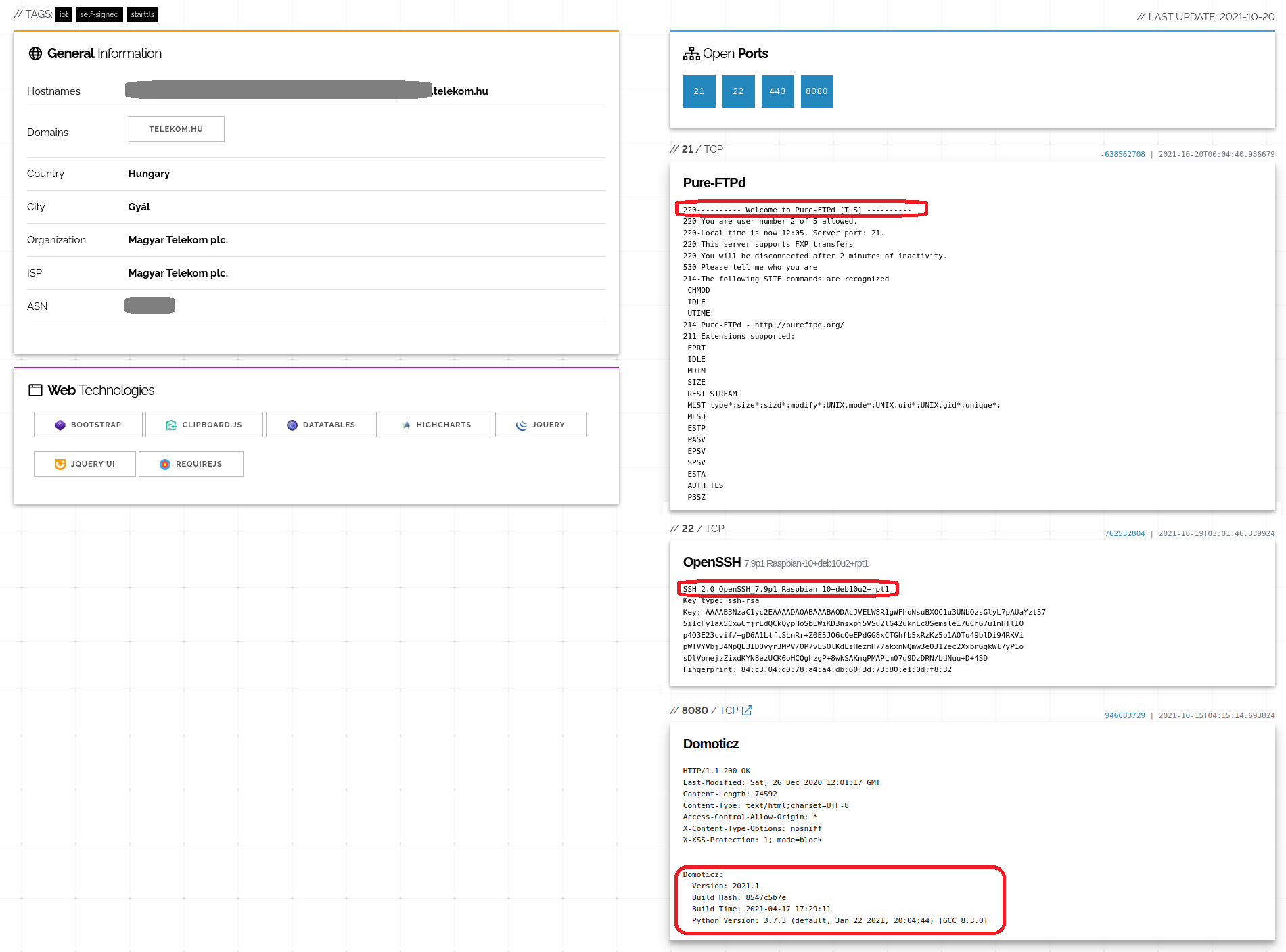

Aztán ott van az FTP és egyéb szolgáltatások, amiket gondolom nem csak otthonról kell elérnünk. Itt is látszik, hogy a célzott támadások kivitelezésére, esetleg jól ismert sérülékenységek kereséséhez az adott program verziószáma rendelkezésünkre áll.

Vagy az FTP authentikáció nélkül:

Természetesen lehetünk jól beállítottak, ami keveset ér, ha elavult szoftververziójú applikációt futtatunk. Azokhoz általában már fellelhetőek olyan támadási leírások, amiket szinte csak step-by-step módon követni kell a sikerhez.

Aztán kombinálhatjuk a fenti példákat is :)

Ezen példákból úgy tűnik, hogy a Home Assistant rendszert futtatók nem törődnek a biztonsággal, de ez csak azért látszik így, mert most jönnek a Domoticz rendszer tulajdonosok ;)

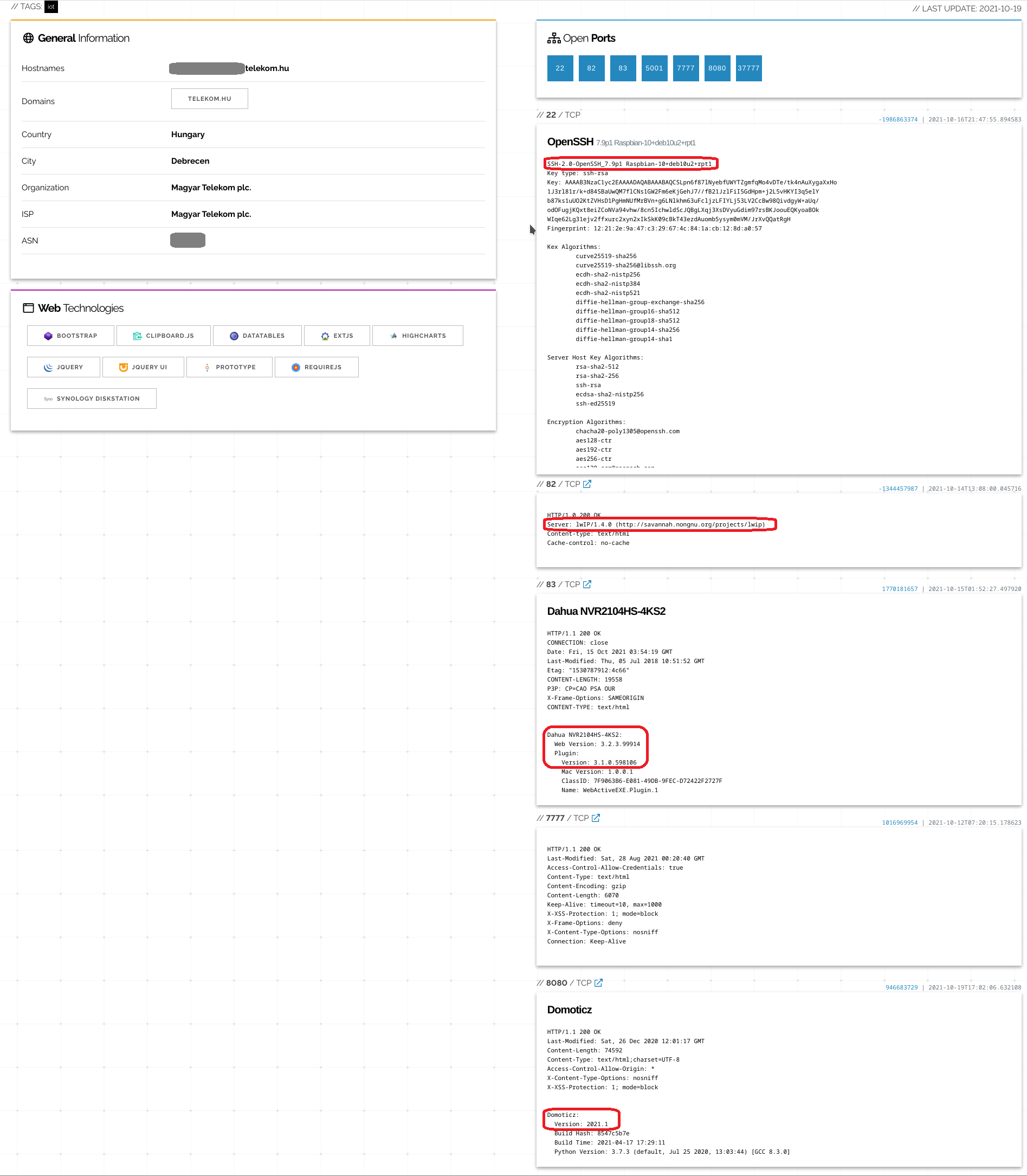

Ők is szeretik távolról elérni a kameraképeiket a központi rögzítőjükön keresztül:

Vagy FTP-n a fájljaikat:

Sérülékeny verziójú programok használata:

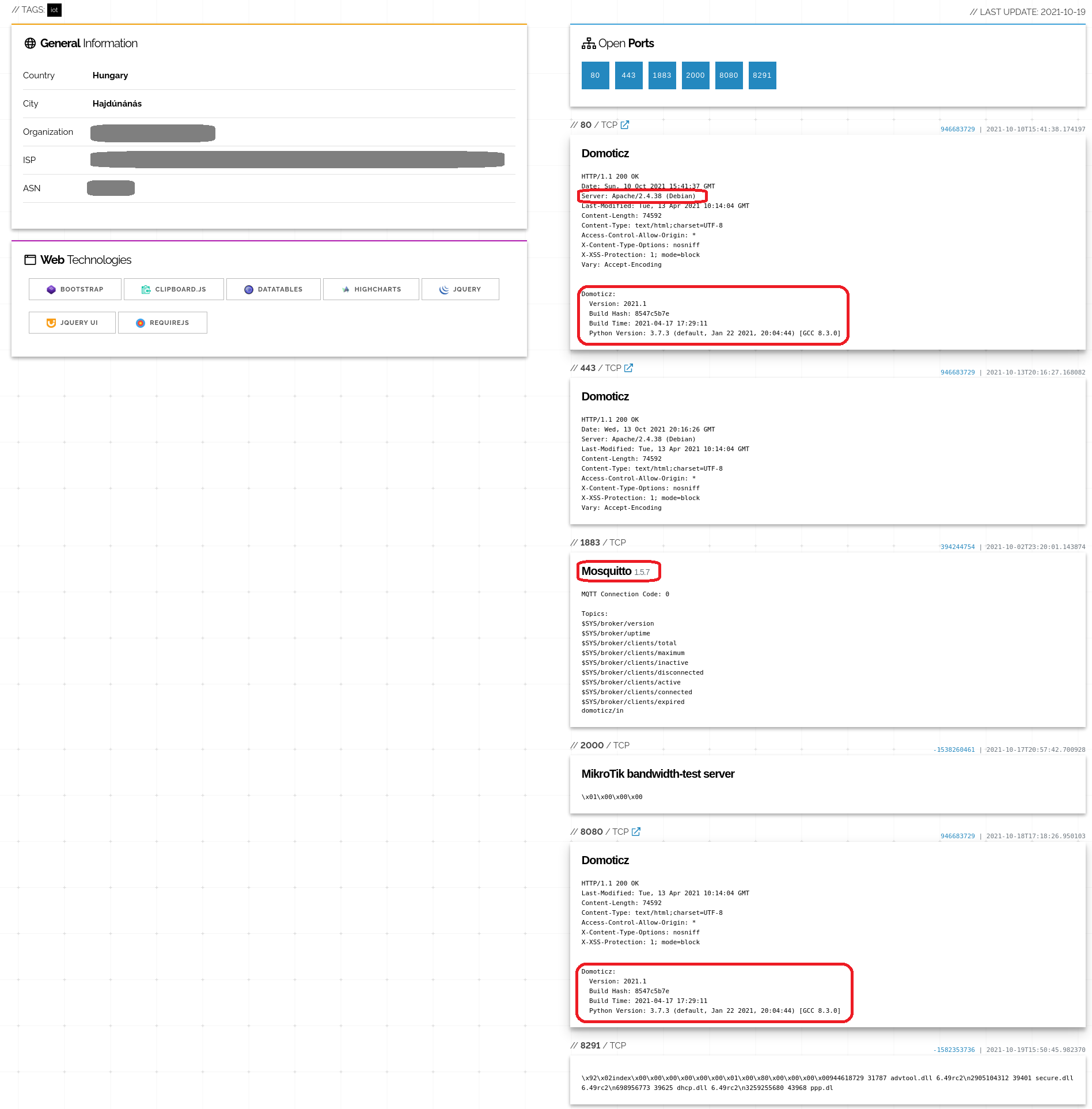

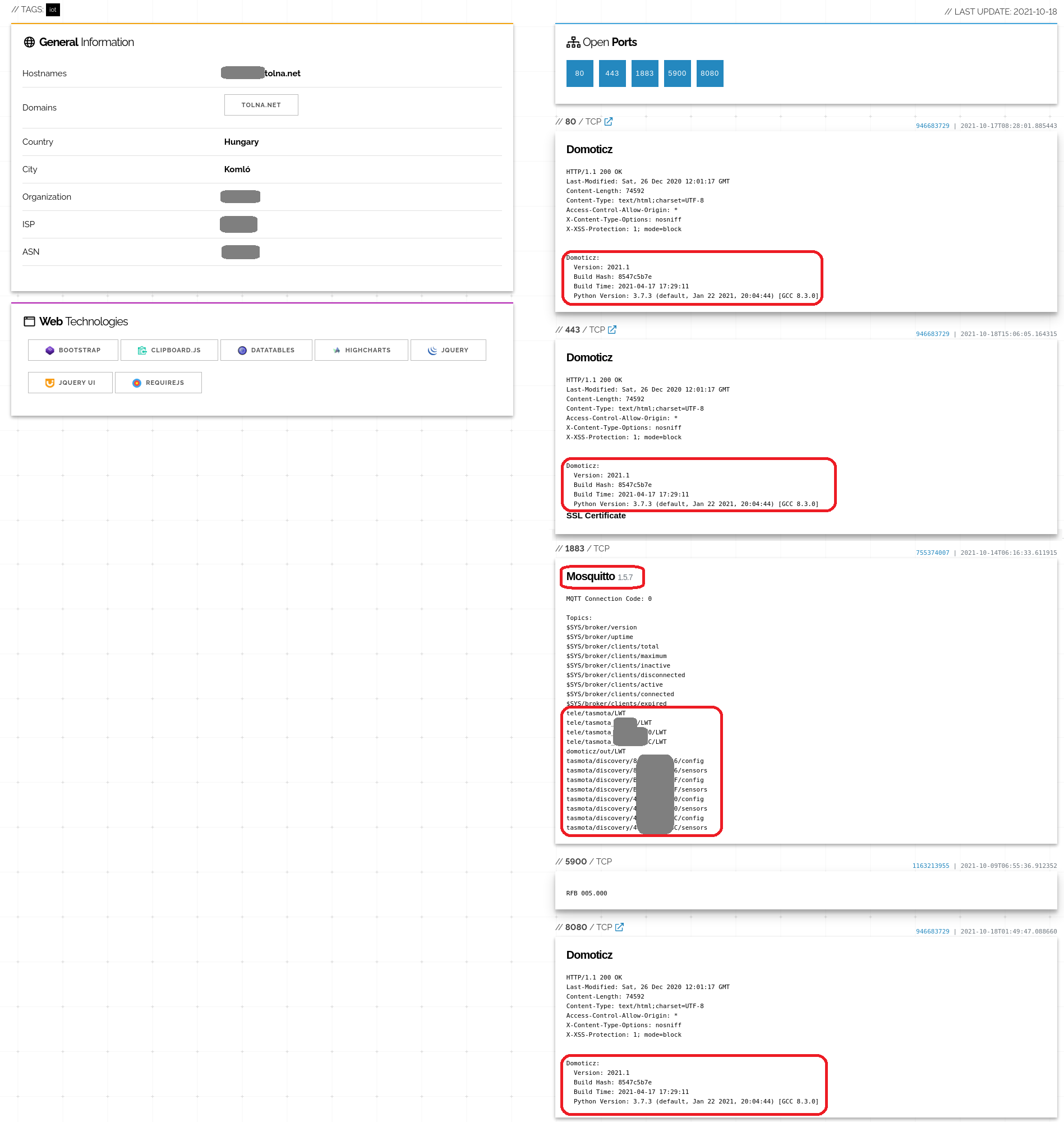

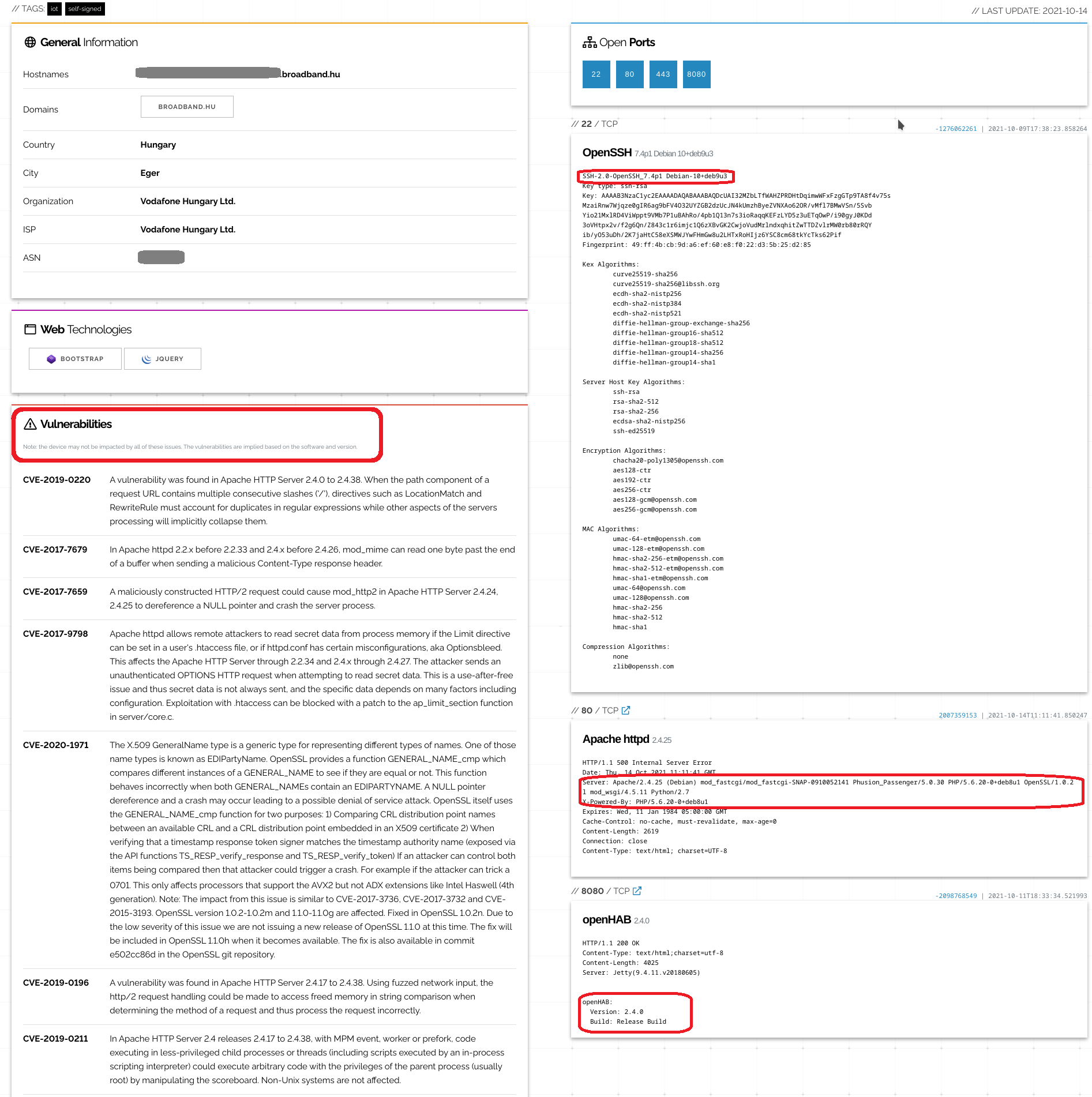

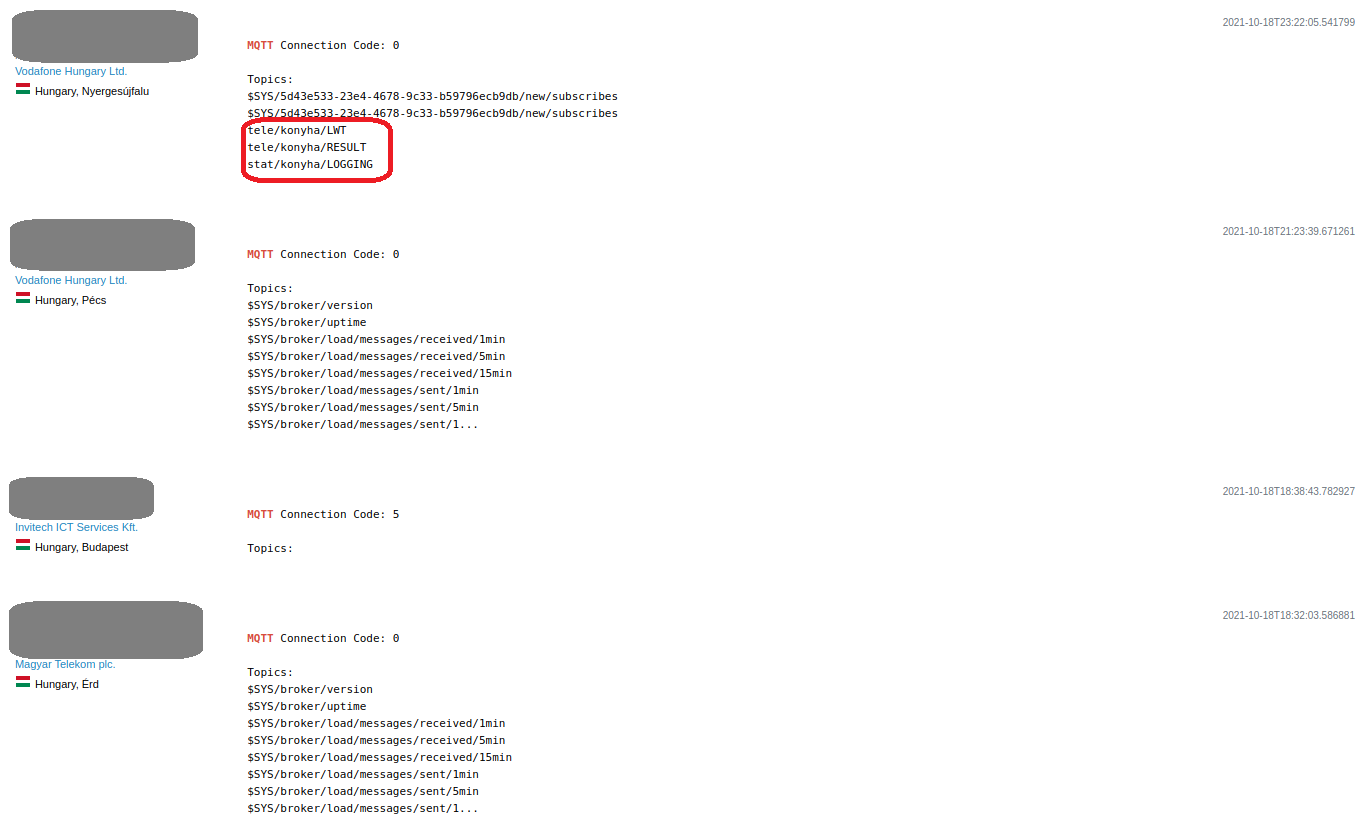

És itt találkoztam először publikusan elérhető MQTT szerverrel, ami még authentikációt sem követelt meg, így a shodan szépen lehozta a topic listákat is:

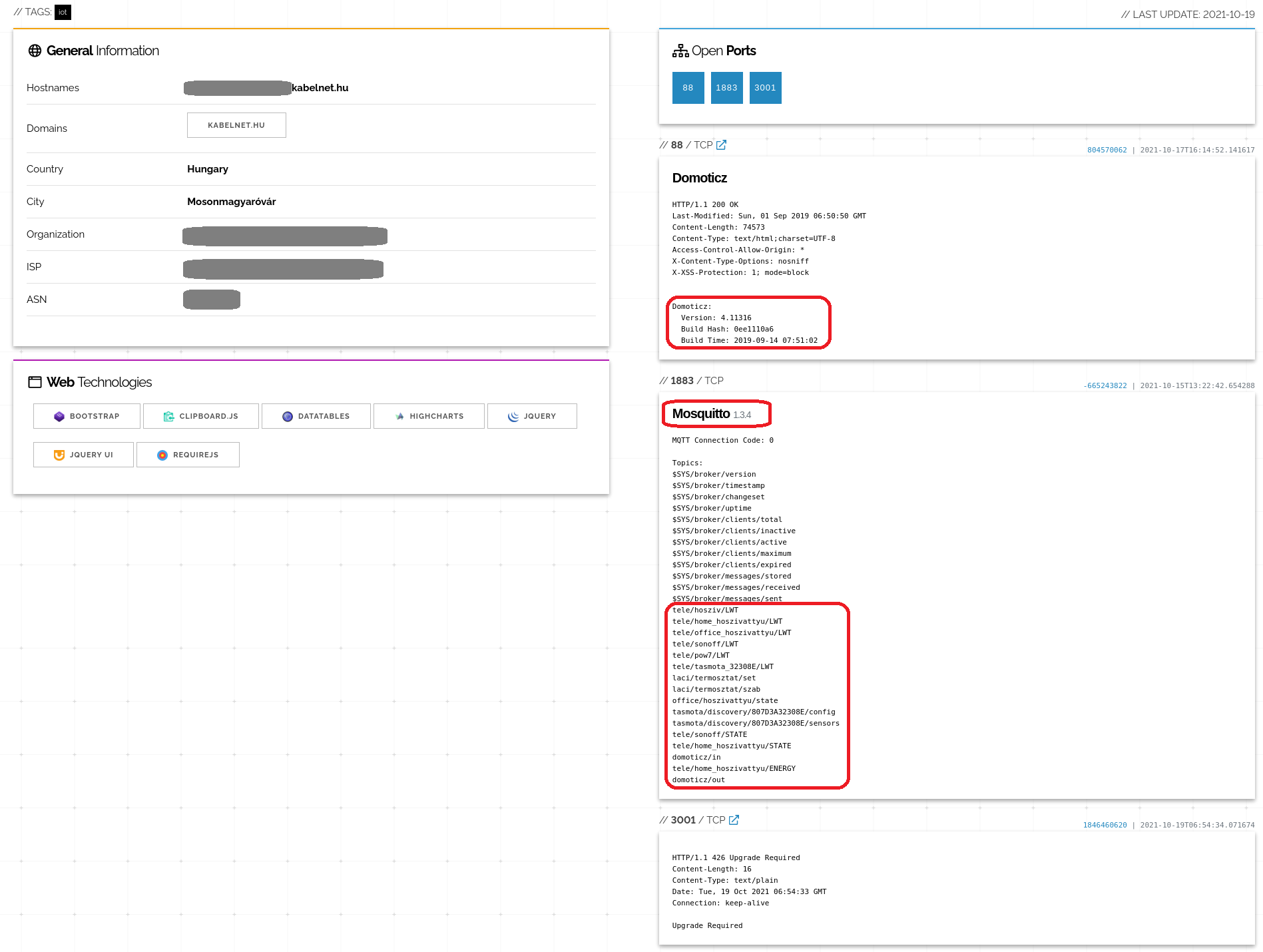

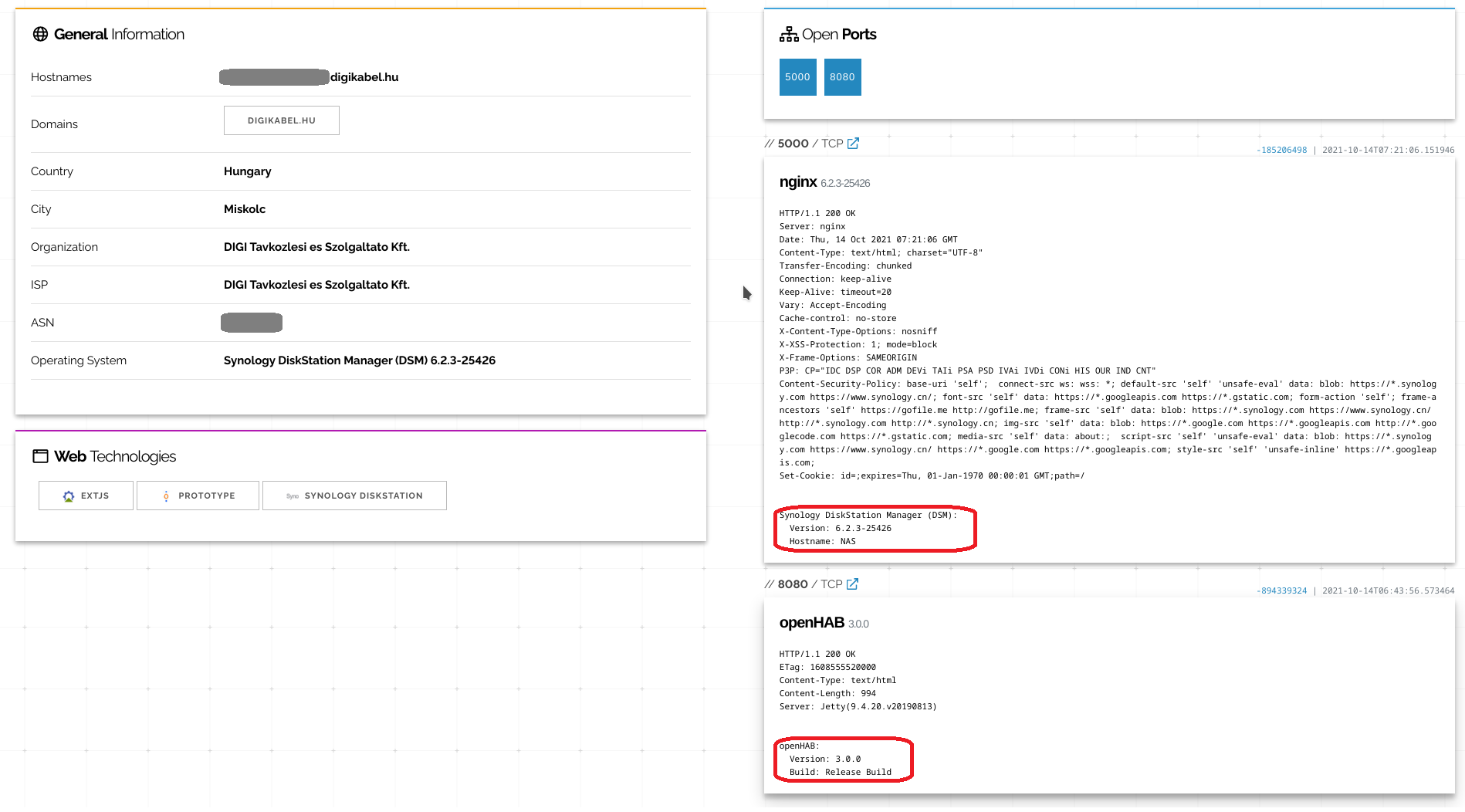

És most jöjjenek az OpenHab-osok, na Ők a kemény legények! Kétszer is meg kellett nézzem, mit látok. Authentikáció nélküli MQTT, de ha lúd, legyen kövér jeligével ott van mellette egy samba fájlmegosztás és egy egyedi weboldal, ami az openhab.log fájl végét jeleníti meg, mindezt egy debian 10-es operációs rendszert (a 11-es verzió a stabil kiadása) futtató RaspberryPi-n.

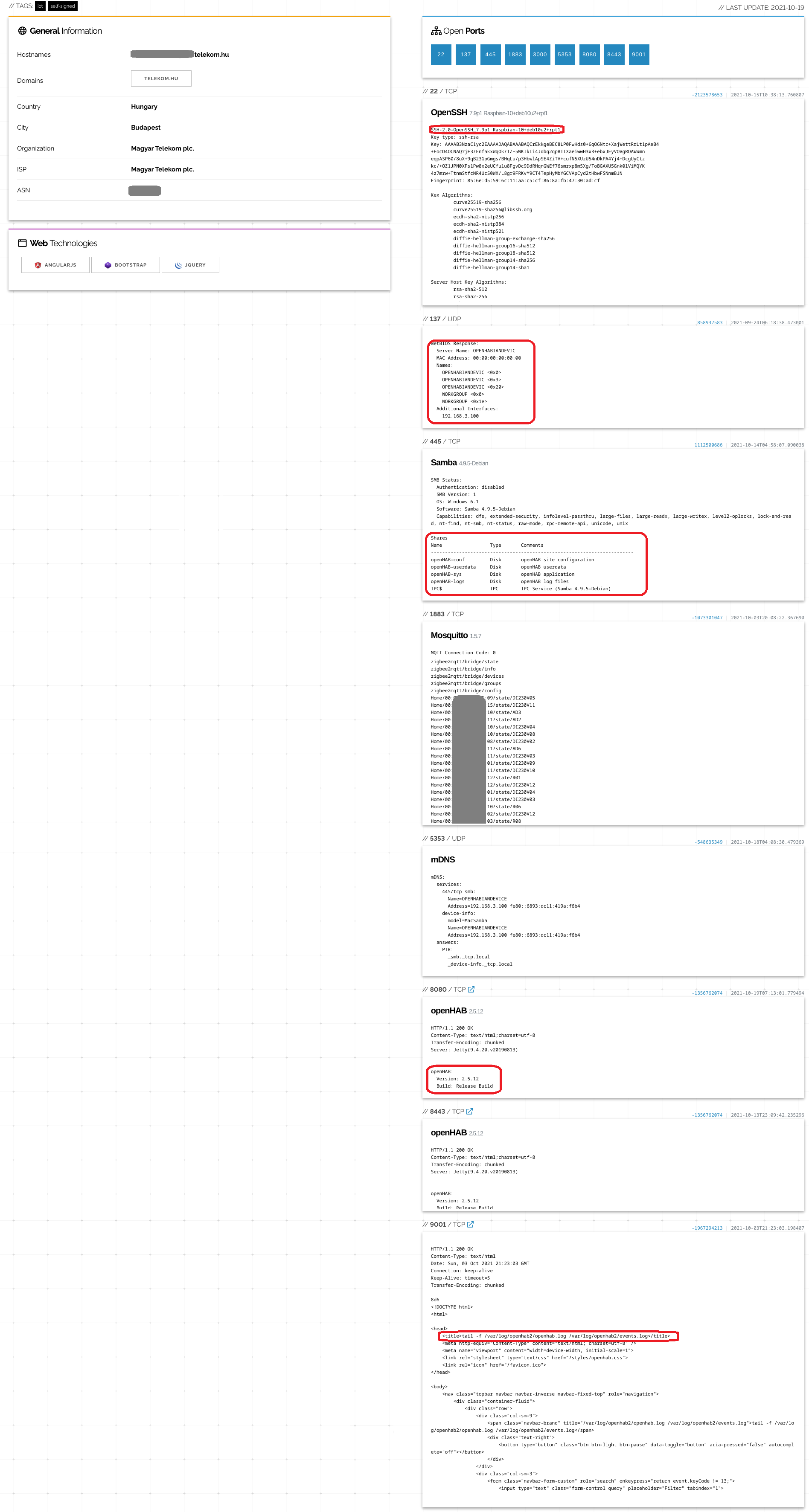

De a 10-15 random választott találatból nem Ő volt az egyetlen, aki elérhetővé tette a fájlmegosztását.

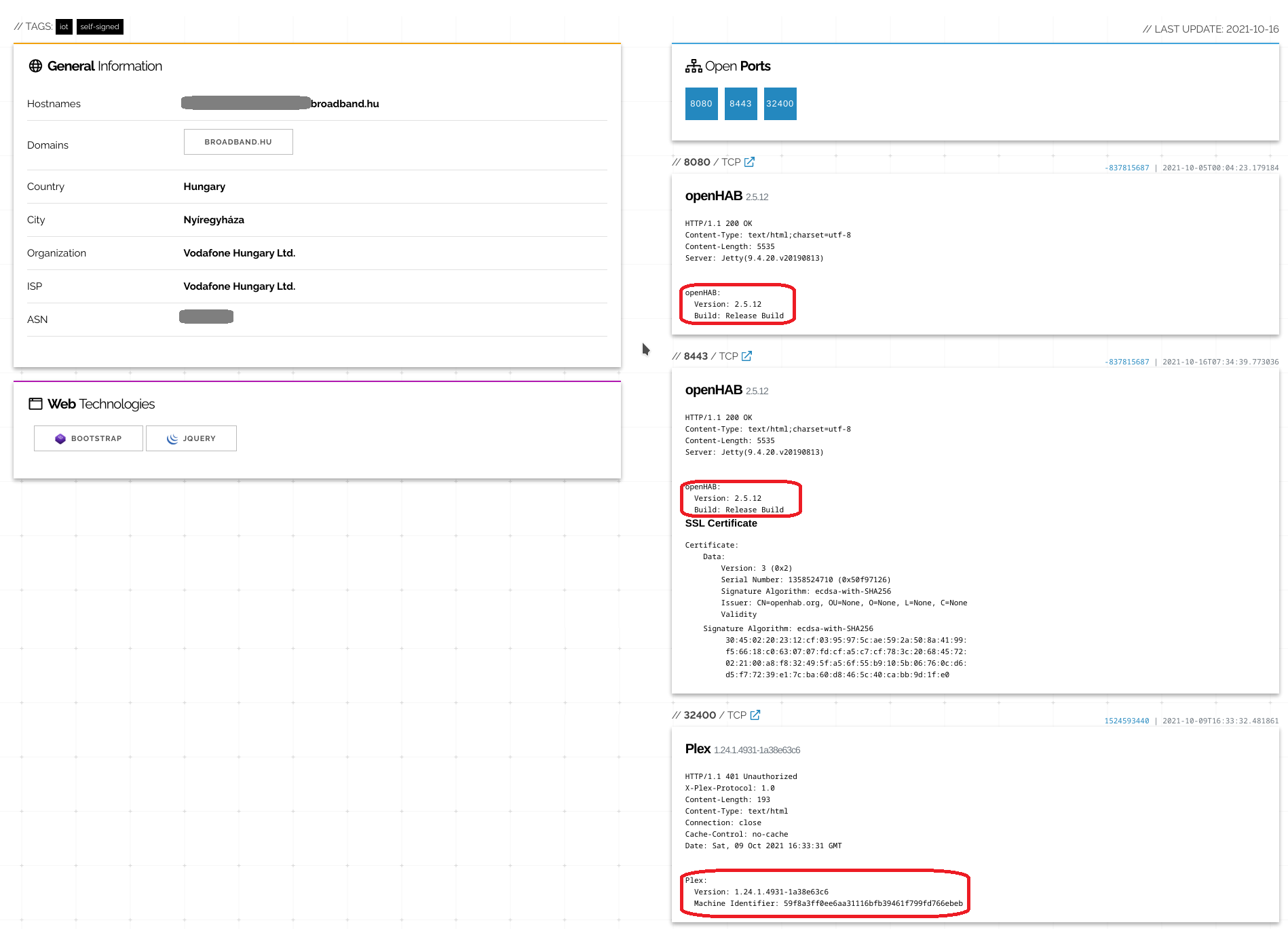

Itt is megjelennek az egyéb elérések, mondjuk egy Plex szerver:

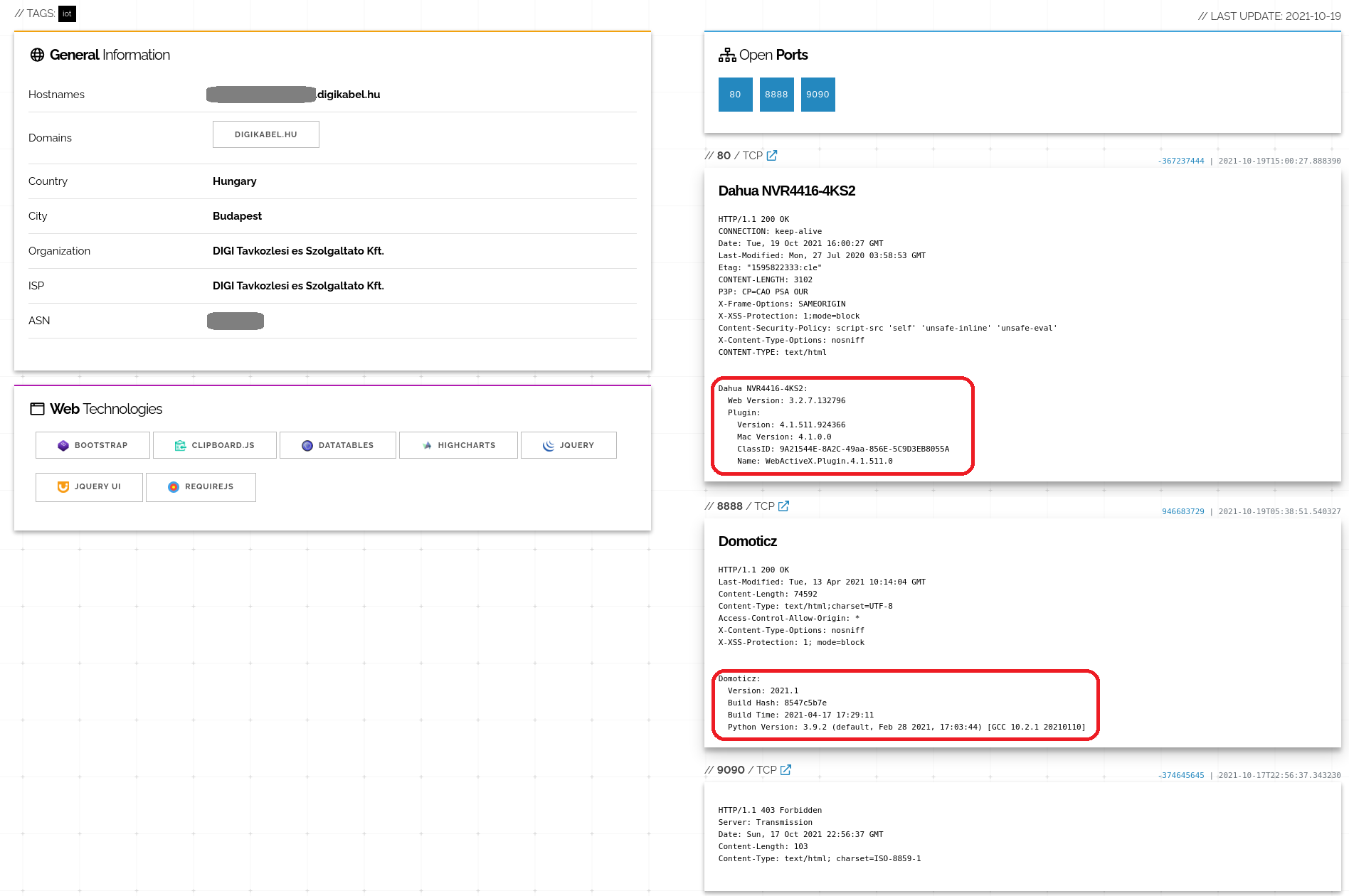

Feltételezhetően az alábbi rendszer tulajdonosa Synology-n futtatja az OpenHab-ot :D

A sérülékeny verziójú, nem megfelelően beállított szerver komponensek sem maradhatnak ki

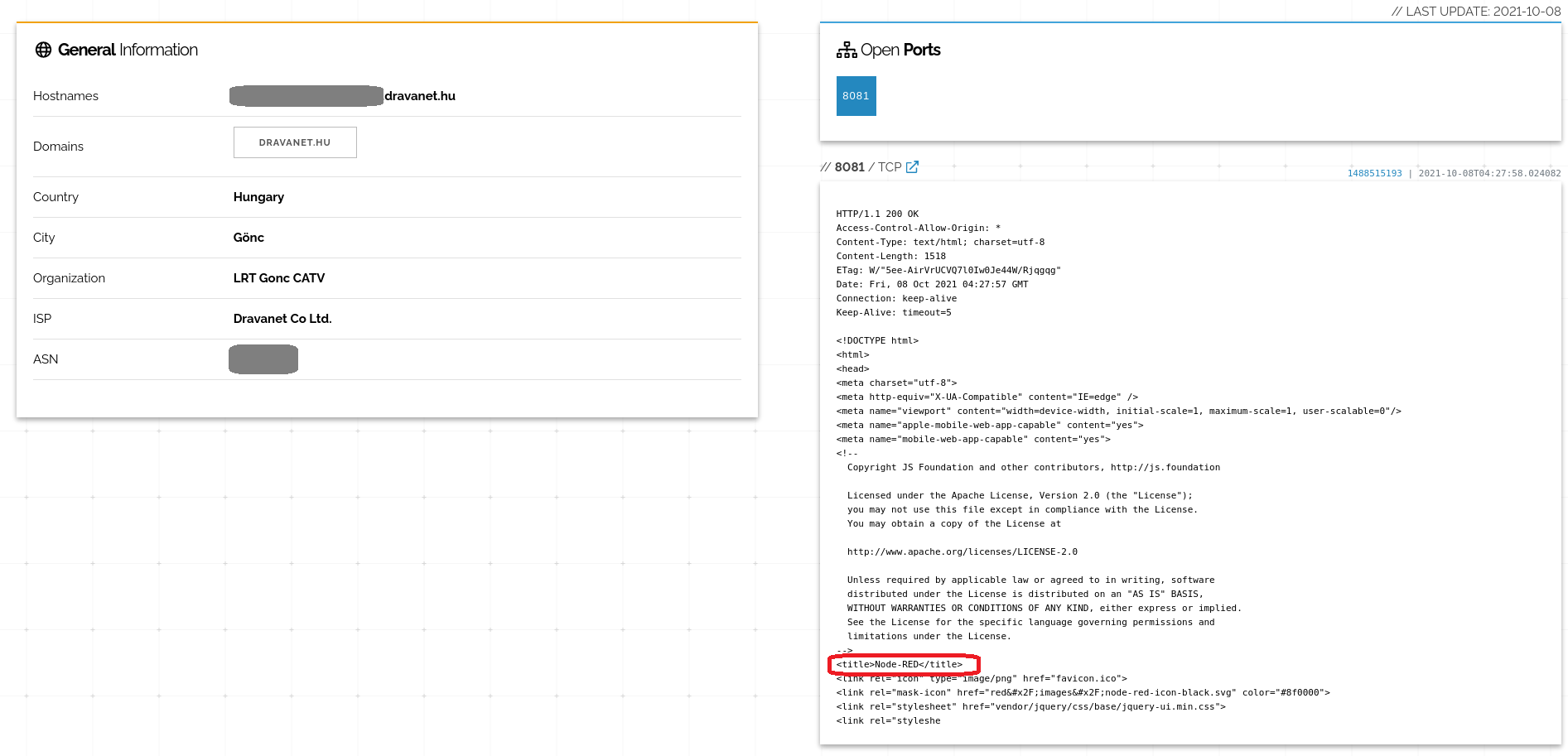

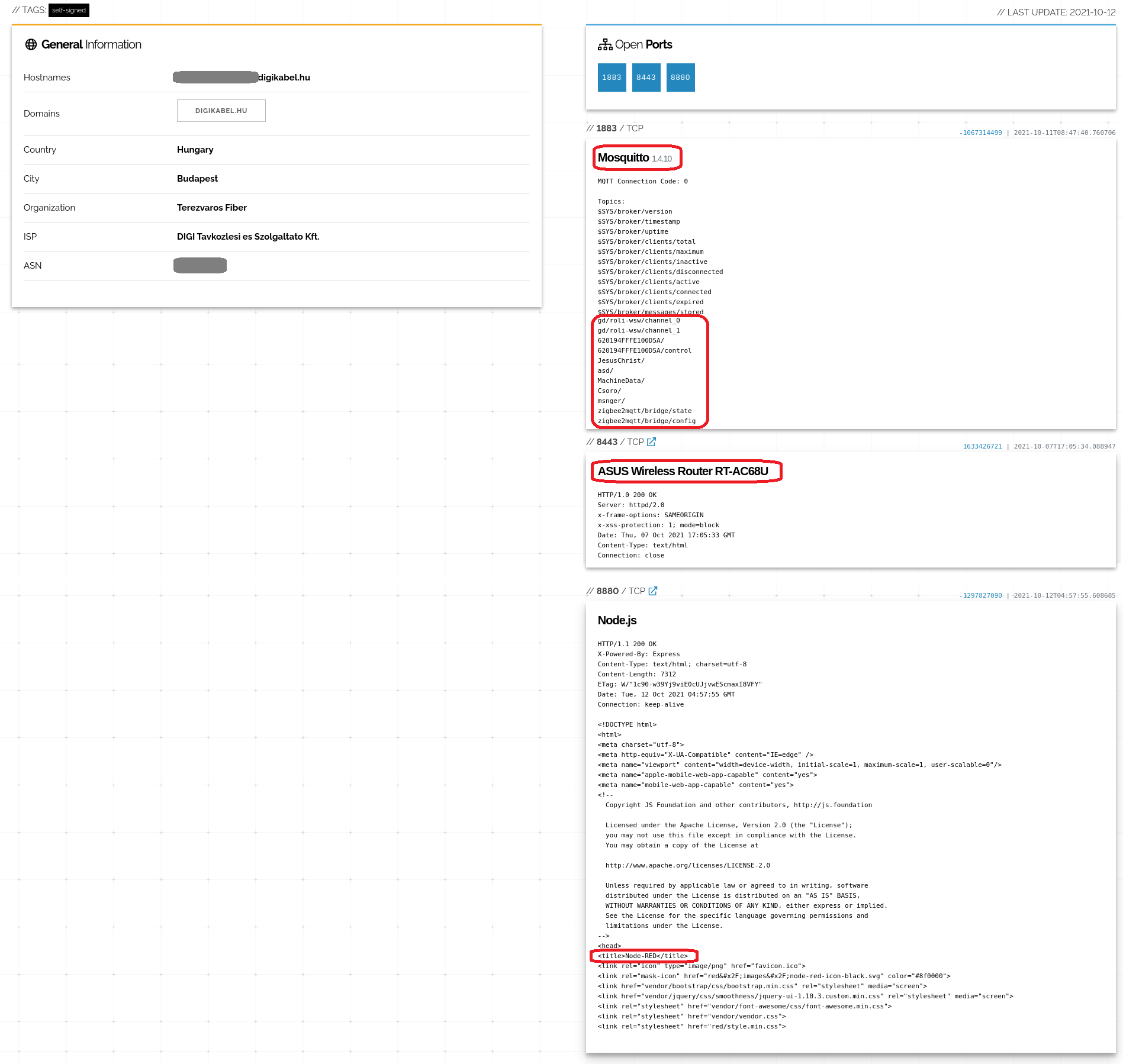

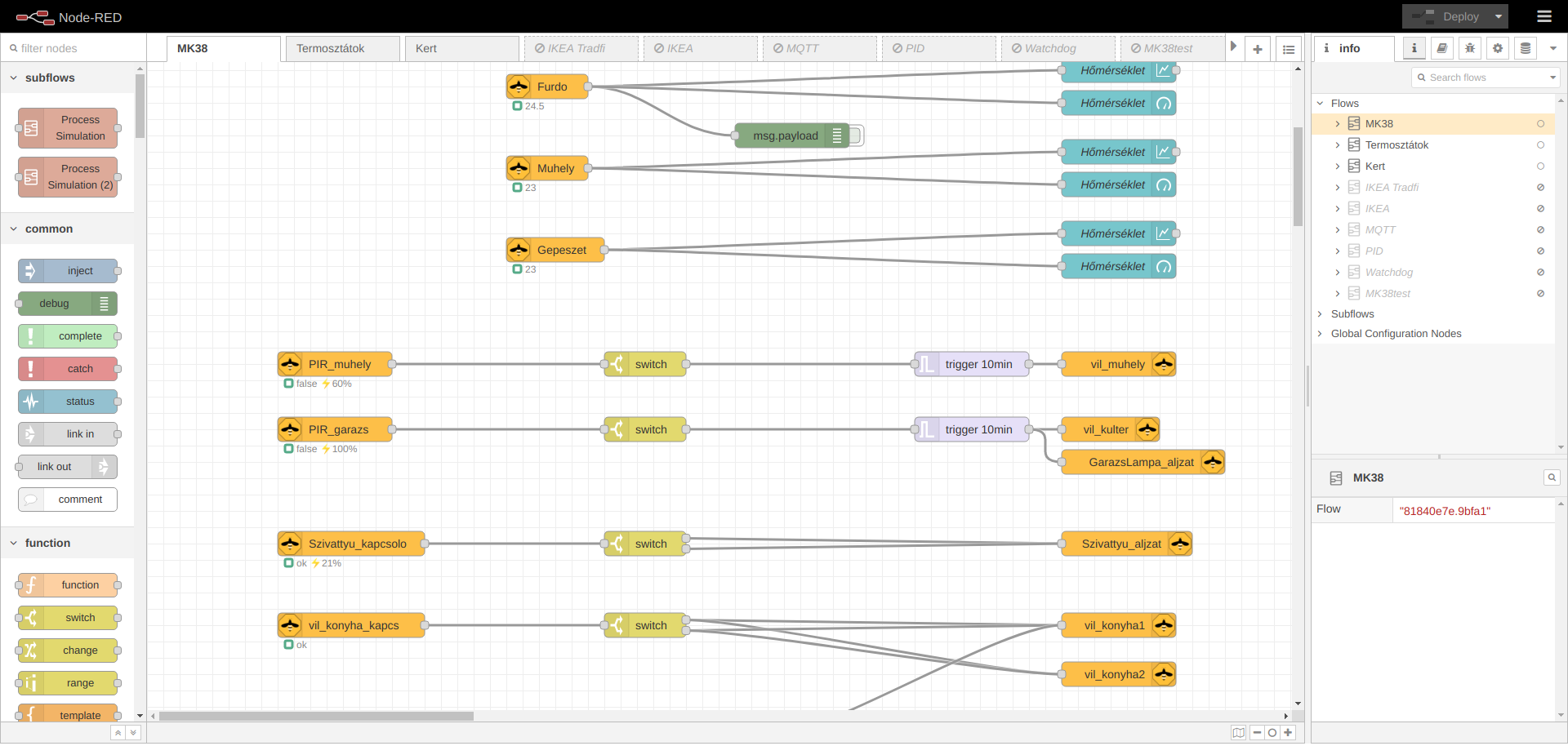

Végül megnéztem a Node-Red-eseket is, úgy sincsenek sokan alapon. Ide már nem is írok, csak mutatom a három képet:

Többször láthattuk, hogy az MQTT topicok láthatóak voltak, a shodan olvasni tudta azokat, feltételezhetően a login/password hiánya miatt, ezért rákerestem az MQTT-re. Hozok ebből is két képernyő képet:

A legtöbbször a fórumokon az jön elő, hogy a WiFi nem biztonságos, pedig ahhoz a bázisállomás vételi körzetébe kell kerüljünk, hogy támadni tudjuk, míg a fenti találatok prezentálásához fel sem kellett állnom a fotelből és rendszertípusonként csak 10-20 véletlenszerűen kiválasztott találatot vizsgáltam meg és ebből is sikerült ennyi példát összegyűjteni.

Mindebből az következik, hogy vagy nem foglalkoznak a rendszer tulajdonosai a biztonsággal vagy nem tudják, hogyan kellene nekiállniuk biztonságosabbá tenni azt.

A pozitívum, hogy sok jól beállított rendszert is láttam, gondolom több is van, olyanok, amik meg sem jelennek a shodan.io találatai között (ahogy az enyém sem).

Minden kedves olvasónak javaslom, hogy néha nézzen rá a beállításaira, nehogy meglepetés érje őket :)

Itt ismét egy kérdéssel kerülünk szembe. Hogyan tudom megnézni, hogy biztonságos a rendszerem?